Hallo zusammen,

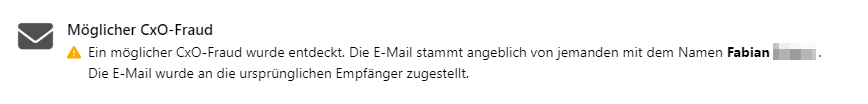

seit einigen Monaten haben wir die CxO-Aktion aktiv, ohne Mails abzuweisen oder umzulenken, nur zur Protokollierung. Um zunächst Daten zu sammeln haben wir hierfür einen größeren Personenkreis gewählt. Für einen nächsten Schritt würden wir nun gerne auswerten, von welchen Mailadressen diese Mails gesendet wurden. Dann könnten wir hier nach Prüfung diese erlauben, und zukünftig verschärfen. In den Nachrichtendetails kann ich das sehen, bei dem Volumen unserer E-Mails ist es jedoch nicht praktikabel, alle E-Mails einzeln anzuklicken und per Hand auszuwerten.

(Wie) Ist es möglich hier (per Datenbankabfrage oder per Powershell, oder einem anderen Weg) einen Bericht zu erstellen, wo wir sehen können, welche AD-User und (notfalls oder) welche Mail-Adressen betroffen sind?

Wir nutzen Version 15 des NSP-Servers.

Grundsätzlich würden wir das gerne mit dem lizenzierten Disclaimer-Modul kombinieren, um eine sehr sichtbare Warnung in potentiell betrügerische E-Mails einzufügen, aber das scheint nicht zu gehen, bzw. ich habe dazu keinen Weg gefunden, auch eine Änderung des Betreffs scheint nicht möglich.

Daher nun doch der Versuch der Filterung in eine Quarantäne, aber dazu braucht es vorher eben eine Datenbasis, auf der wir aufbauen können, um keine Unruhe zu verursachen.

seit einigen Monaten haben wir die CxO-Aktion aktiv, ohne Mails abzuweisen oder umzulenken, nur zur Protokollierung. Um zunächst Daten zu sammeln haben wir hierfür einen größeren Personenkreis gewählt. Für einen nächsten Schritt würden wir nun gerne auswerten, von welchen Mailadressen diese Mails gesendet wurden. Dann könnten wir hier nach Prüfung diese erlauben, und zukünftig verschärfen. In den Nachrichtendetails kann ich das sehen, bei dem Volumen unserer E-Mails ist es jedoch nicht praktikabel, alle E-Mails einzeln anzuklicken und per Hand auszuwerten.

(Wie) Ist es möglich hier (per Datenbankabfrage oder per Powershell, oder einem anderen Weg) einen Bericht zu erstellen, wo wir sehen können, welche AD-User und (notfalls oder) welche Mail-Adressen betroffen sind?

Wir nutzen Version 15 des NSP-Servers.

Grundsätzlich würden wir das gerne mit dem lizenzierten Disclaimer-Modul kombinieren, um eine sehr sichtbare Warnung in potentiell betrügerische E-Mails einzufügen, aber das scheint nicht zu gehen, bzw. ich habe dazu keinen Weg gefunden, auch eine Änderung des Betreffs scheint nicht möglich.

Daher nun doch der Versuch der Filterung in eine Quarantäne, aber dazu braucht es vorher eben eine Datenbasis, auf der wir aufbauen können, um keine Unruhe zu verursachen.