Hallo zusammen, ich habe eine Frage zum Generieren eines API-Keys im NSp. (Wir nutzen aktuell NSP on-prem in der Version 15.1.

Mein Ziel ist es, den Safeguard aufzuräumen. Das bedeutet, dass alle nicht-besuchten Links der letzten X Monate automatisch gelöscht werden (Remove-NspUrlSafeguardWhitelistEntry) – das bekomme ich soweit hin. Allerdings um es ganzheitlich automatisieren zu können, brauche ich einen API-Key.

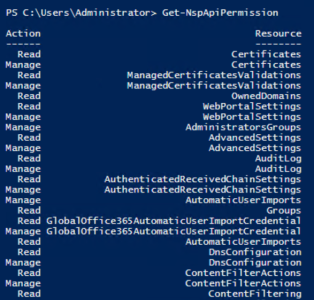

Mit „new-nspapikey“ habe ich dies probiert, aber scheitere tatsächlich an dem Parameter „-permissions“. Können Sie mir bitte weiterhelfen? Leider ist die Doku dazu nicht ganz hilfreich/ausführlich.

Vielen lieben Dank im Vorfeld

Mein Ziel ist es, den Safeguard aufzuräumen. Das bedeutet, dass alle nicht-besuchten Links der letzten X Monate automatisch gelöscht werden (Remove-NspUrlSafeguardWhitelistEntry) – das bekomme ich soweit hin. Allerdings um es ganzheitlich automatisieren zu können, brauche ich einen API-Key.

Mit „new-nspapikey“ habe ich dies probiert, aber scheitere tatsächlich an dem Parameter „-permissions“. Können Sie mir bitte weiterhelfen? Leider ist die Doku dazu nicht ganz hilfreich/ausführlich.

Vielen lieben Dank im Vorfeld