Hallo Forum,

wir nutzen noSpamProxy für unsere Office365-Instanz. Klappt soweit.

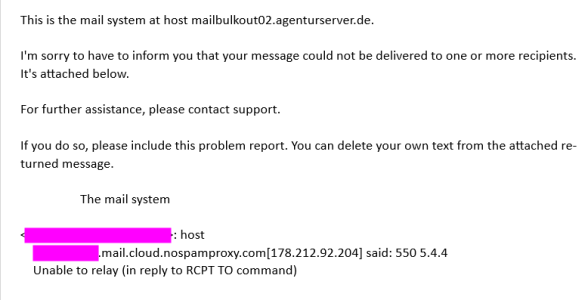

Wir haben zusätzlich noch einen weiteren Mailserver auf einer anderen .com-Domain bei einem anderen Provider. Über diesen Server verschicken wir ganz normal per SMTP Mails an externe Empfänger und eben auch an unsere Office365-Domain.

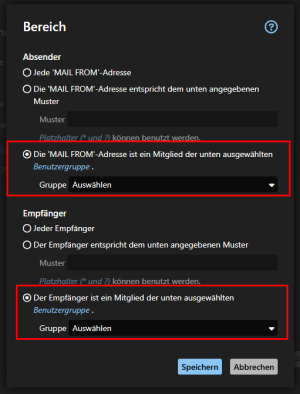

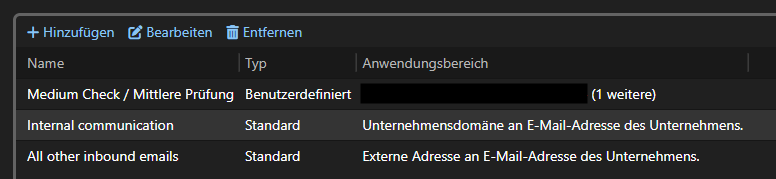

Frage: wie stelle ich am sicher, dass beim Mailverkehr vom 2. eigenen Server an die Office365-Empfänger eine möglichst niedrige SPAM-Schwelle eingestellt ist (der 2. Mailserver verschickt oft nur kurze Statusmeldungen oder Logfiles oder ähnliches was gerne Mal fälschlich als Spam erkannt wird), aber dennoch sichergestellt ist, dass die Mail auch wirklich von unserem 2. Server kommt und nicht einfach nur ein die Absenderadresse danach aussieht.

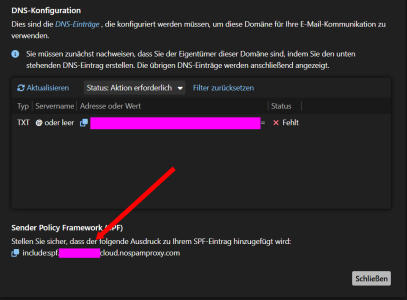

DNS-Einträge am 2. Mailserver können angepasst werden, nur der MX soll nicht auf noSpamProxy umgestellt werden.

Viele Dank

Markus

wir nutzen noSpamProxy für unsere Office365-Instanz. Klappt soweit.

Wir haben zusätzlich noch einen weiteren Mailserver auf einer anderen .com-Domain bei einem anderen Provider. Über diesen Server verschicken wir ganz normal per SMTP Mails an externe Empfänger und eben auch an unsere Office365-Domain.

Frage: wie stelle ich am sicher, dass beim Mailverkehr vom 2. eigenen Server an die Office365-Empfänger eine möglichst niedrige SPAM-Schwelle eingestellt ist (der 2. Mailserver verschickt oft nur kurze Statusmeldungen oder Logfiles oder ähnliches was gerne Mal fälschlich als Spam erkannt wird), aber dennoch sichergestellt ist, dass die Mail auch wirklich von unserem 2. Server kommt und nicht einfach nur ein die Absenderadresse danach aussieht.

DNS-Einträge am 2. Mailserver können angepasst werden, nur der MX soll nicht auf noSpamProxy umgestellt werden.

Viele Dank

Markus