Hallo.

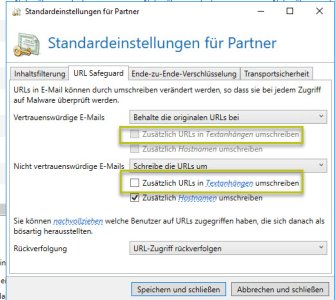

Wir haben uns bisher nicht an "URL Safeguard" getraut. Einzig von meiner privaten Mailadresse eingehend ist es aktiviert.

Und irgendwie gibt es immer was an "Auffälligkeiten", die uns um eine generelle Aktivierung der Funktion gebracht haben.

Nur mal so ein paar Punkte, die mir auf die schnelle so auffallen:

1.) Links in der Mail werden durch Eintrag "Protected Link" ersetzt - dadurch auch nicht erkennbar, wie der Link im Original eigentlich ausgesehen hat

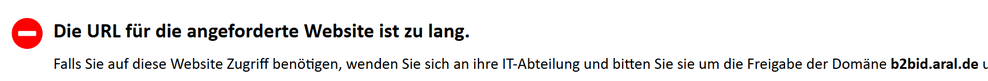

2.) aus manchen URLs wird (je nach Dokumententyp) ja die komplette eindeutige Safeguard-URL - was aufgrund der Länge Auswirkungen auf Layout hat

3.) habe mir TXT-Datei mit Mailheader als INhalt geschickt - sieht blöd aus, wenn ich die TXT nun öffne - alle Server-Einträge darin sind nun recht lange Safeguard-URLs geworden

4.) Dauer der Aufrufbarkeit der Links: in meinen älteren Mails mit Hinweisen auf Webseiten steht "Protected Link" (ohne irgendeine Idee, was dort wirklich mal stand) und klicke ich Link an, kann NSP diesen nicht mehr aufrufen, da der Eintrag schon gelöscht worden ist.

5.) ... und bestimmt noch mehr

Wie nutzt Ihr das so in der Praxis? Welche Probleme gibt es damit?

Hier wäre ein direkter Austausch am besten mit dem Blick auf Konfig und wirkliche Ergbenisse von unterschiedlichen Einstellungen mal sehr hilfreich. Ein Austausch von praktischen Erfahrungen.

Gibt es von Herstellerseite Infos, ob es bei dieser Funktion Änderungen mit dem Wechsel auf NSP 14 geben wird?

Das nur mal schnell zusammengeschrieben. Habe momentan so viele andere Themen auf dem Tisch. Aber URL Safeguard könnte Sicherheitsniveau noch ein bisschen mehr erhöhen. Nur aktuell sehe ich mehr praktische Probleme als Vorteile.

Wir haben uns bisher nicht an "URL Safeguard" getraut. Einzig von meiner privaten Mailadresse eingehend ist es aktiviert.

Und irgendwie gibt es immer was an "Auffälligkeiten", die uns um eine generelle Aktivierung der Funktion gebracht haben.

Nur mal so ein paar Punkte, die mir auf die schnelle so auffallen:

1.) Links in der Mail werden durch Eintrag "Protected Link" ersetzt - dadurch auch nicht erkennbar, wie der Link im Original eigentlich ausgesehen hat

2.) aus manchen URLs wird (je nach Dokumententyp) ja die komplette eindeutige Safeguard-URL - was aufgrund der Länge Auswirkungen auf Layout hat

3.) habe mir TXT-Datei mit Mailheader als INhalt geschickt - sieht blöd aus, wenn ich die TXT nun öffne - alle Server-Einträge darin sind nun recht lange Safeguard-URLs geworden

4.) Dauer der Aufrufbarkeit der Links: in meinen älteren Mails mit Hinweisen auf Webseiten steht "Protected Link" (ohne irgendeine Idee, was dort wirklich mal stand) und klicke ich Link an, kann NSP diesen nicht mehr aufrufen, da der Eintrag schon gelöscht worden ist.

5.) ... und bestimmt noch mehr

Wie nutzt Ihr das so in der Praxis? Welche Probleme gibt es damit?

Hier wäre ein direkter Austausch am besten mit dem Blick auf Konfig und wirkliche Ergbenisse von unterschiedlichen Einstellungen mal sehr hilfreich. Ein Austausch von praktischen Erfahrungen.

Gibt es von Herstellerseite Infos, ob es bei dieser Funktion Änderungen mit dem Wechsel auf NSP 14 geben wird?

Das nur mal schnell zusammengeschrieben. Habe momentan so viele andere Themen auf dem Tisch. Aber URL Safeguard könnte Sicherheitsniveau noch ein bisschen mehr erhöhen. Nur aktuell sehe ich mehr praktische Probleme als Vorteile.