Hallo zusammen,

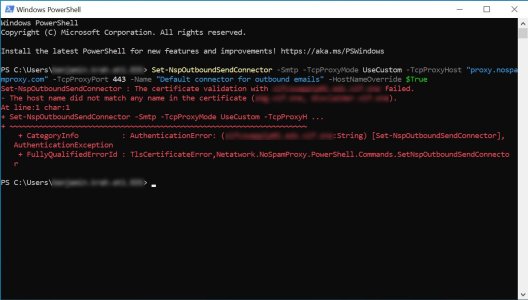

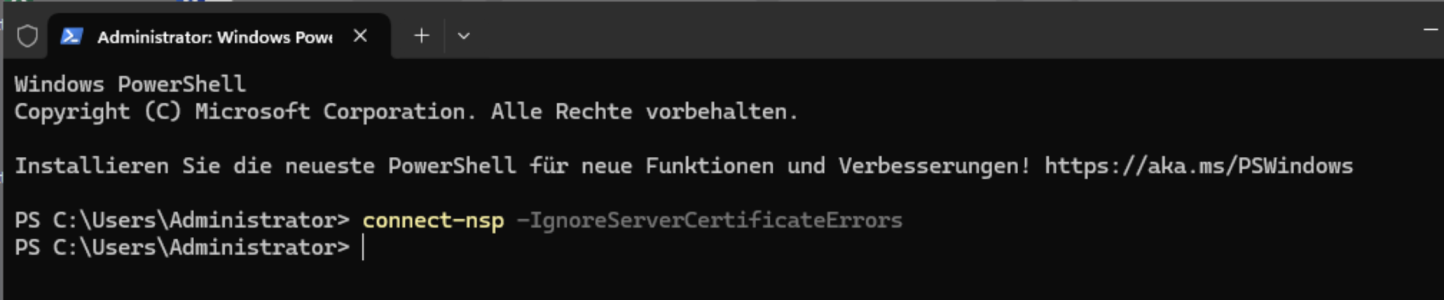

wir bekommen die Nachricht, dass wir den TCP Proxy umkonfigurieren müssen. Wenn wir dies gemäß Doku versuchen, erhalten wir bei Ausführung des PowerShell-Befehls die folgende Fehlermeldung:

Set-NspOutboundSendConnector : The certificate validation with <Name des Servers> failed.

- The host name did not match any name in the certificate (<smg.domain.de>, <disclaimer.domain.de>)

Wir verwenden dafür ein Zertifikat einer öffentlichen CA, bei dem man keine SANs zusätzlich hinterlegen kann. Wir haben auch schon den Parameter -HostNameOverride entdeckt, aber haben leider nichts in der Doku gefunden, welchen Wert man hier setzen müsste und ob er überhaupt hilft. $True und True haben nicht funktioniert.

Was müssen wir tun, damit der Befehl erfolgreich ist?

VG

Ben

wir bekommen die Nachricht, dass wir den TCP Proxy umkonfigurieren müssen. Wenn wir dies gemäß Doku versuchen, erhalten wir bei Ausführung des PowerShell-Befehls die folgende Fehlermeldung:

Set-NspOutboundSendConnector : The certificate validation with <Name des Servers> failed.

- The host name did not match any name in the certificate (<smg.domain.de>, <disclaimer.domain.de>)

Wir verwenden dafür ein Zertifikat einer öffentlichen CA, bei dem man keine SANs zusätzlich hinterlegen kann. Wir haben auch schon den Parameter -HostNameOverride entdeckt, aber haben leider nichts in der Doku gefunden, welchen Wert man hier setzen müsste und ob er überhaupt hilft. $True und True haben nicht funktioniert.

Was müssen wir tun, damit der Befehl erfolgreich ist?

VG

Ben