Moin,

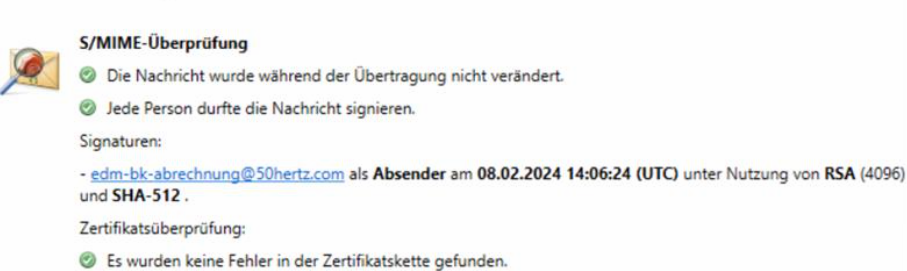

ein Marktpartner (50Hertz) hat ein neues Zertifikat übermittelt. Nun ist gestern die erste damit verschlüsselte Nachricht empfangen worden, diese wird von NSP abgewiesen mit "Die Signatur-Parameter der Nachricht und des Zertifikats sind nicht kompatibel (RFC 4056, Abschnitt 3)"

Wenn ich altes und neues Zertifikat vergleiche ist (neben dem anderen Aussteller) der einzige Unterschied der Schlüsseltyp (alt RSA 2048, neu RSA 4096).

Wir benutzen NSP 4.0.5.39 und haben die edi@energy-Richtlinie aktiviert.

Gibt es dazu bekannte Probleme?

Danke und Gruß

Georg

ein Marktpartner (50Hertz) hat ein neues Zertifikat übermittelt. Nun ist gestern die erste damit verschlüsselte Nachricht empfangen worden, diese wird von NSP abgewiesen mit "Die Signatur-Parameter der Nachricht und des Zertifikats sind nicht kompatibel (RFC 4056, Abschnitt 3)"

Wenn ich altes und neues Zertifikat vergleiche ist (neben dem anderen Aussteller) der einzige Unterschied der Schlüsseltyp (alt RSA 2048, neu RSA 4096).

Wir benutzen NSP 4.0.5.39 und haben die edi@energy-Richtlinie aktiviert.

Gibt es dazu bekannte Probleme?

Danke und Gruß

Georg