Hallo zusammen

Ich habe derzeit ein Verständnis-Problem. In der Zertifikatsverwaltung finde ich für jede Kunden-Domäne mit einem EXO-Tenant je ein Let's Encrypt Zertifikat mit dem Namensschema %kundentenant%.o365.cloud.nospamproxy.com. Ich mag mich nicht erinnern, dass ich oder einer unserer Techis die eingerichtet hat. Dort, wo die Zertifikate manuell konfiguriert werden können, ist ein Wildcard SwissSign-Zertifikat hinterlegt. Die Erneuerungen der gefundenen Let's Encrypt Zertifikate laufen automatisiert ab. Ein ACME-Tool ist auf diesem Server nicht installiert. Dazu meine Fragen:

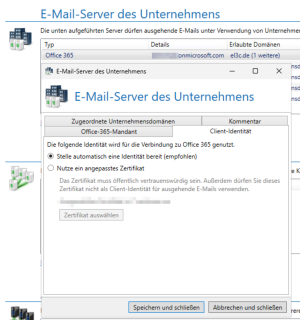

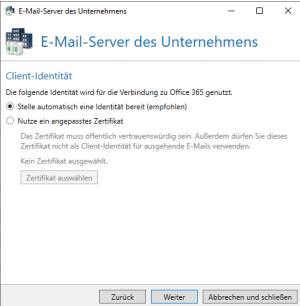

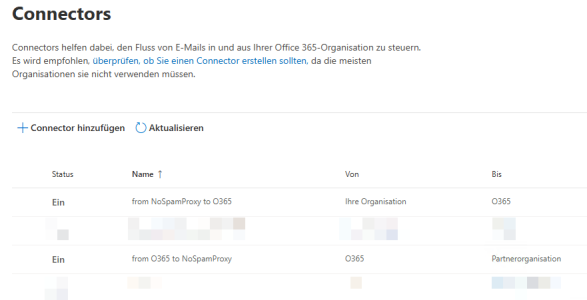

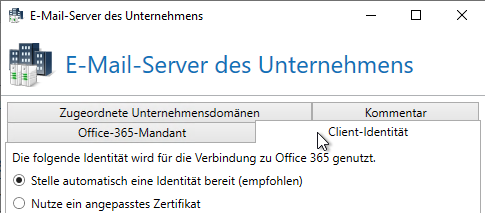

-> wo werden diese Zertifikate genutzt (der Name weist auf Routing-Konnektoren der EXO-Server hin)?

-> läuft der Erneuerungs-Prozess über ein lokales ACME-Protokoll?

-> Falls ja (was ich eher nicht annehme): Welche Firewall Exeptions sind erforderlich?

-> wir betreiben eine 2. Instanz für den Eigenbedarf. Dort finde ich im NSP kein Let's Encrypt Zertifikat. Gibt es den Bedarf erst, wenn mehrere 365-Tenants in der gleichen Instanz betrieben werden?

Sorry für die Fragerei, ich konnte dazu nirgends etwas finden und in der Regel ist es wünschenswert, die Mechanik von Programmen zu verstehen, die man auf eigener Plattform betreibt und in Verantwortung gegenüber den Kunden steht .

.

Kann mir da jemand auf die Sprünge helfen?

LG Thomas

Ich habe derzeit ein Verständnis-Problem. In der Zertifikatsverwaltung finde ich für jede Kunden-Domäne mit einem EXO-Tenant je ein Let's Encrypt Zertifikat mit dem Namensschema %kundentenant%.o365.cloud.nospamproxy.com. Ich mag mich nicht erinnern, dass ich oder einer unserer Techis die eingerichtet hat. Dort, wo die Zertifikate manuell konfiguriert werden können, ist ein Wildcard SwissSign-Zertifikat hinterlegt. Die Erneuerungen der gefundenen Let's Encrypt Zertifikate laufen automatisiert ab. Ein ACME-Tool ist auf diesem Server nicht installiert. Dazu meine Fragen:

-> wo werden diese Zertifikate genutzt (der Name weist auf Routing-Konnektoren der EXO-Server hin)?

-> läuft der Erneuerungs-Prozess über ein lokales ACME-Protokoll?

-> Falls ja (was ich eher nicht annehme): Welche Firewall Exeptions sind erforderlich?

-> wir betreiben eine 2. Instanz für den Eigenbedarf. Dort finde ich im NSP kein Let's Encrypt Zertifikat. Gibt es den Bedarf erst, wenn mehrere 365-Tenants in der gleichen Instanz betrieben werden?

Sorry für die Fragerei, ich konnte dazu nirgends etwas finden und in der Regel ist es wünschenswert, die Mechanik von Programmen zu verstehen, die man auf eigener Plattform betreibt und in Verantwortung gegenüber den Kunden steht

Kann mir da jemand auf die Sprünge helfen?

LG Thomas