Hallo in die Runde,

ich habe eine kleine Frage, bin leider bei der Suche nicht fündig geworden.

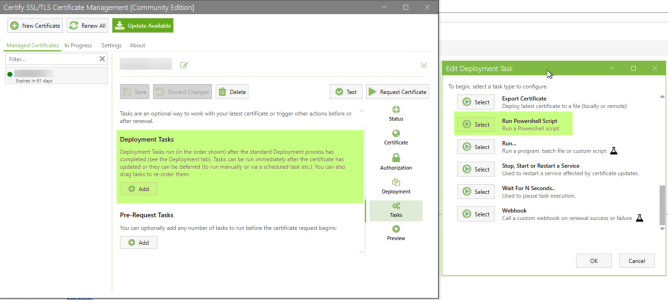

Ist ist ja möglich Zertifikate manuell für die Empfangskonnektoren aus zu wählen. Ich stelle mir jetzt aber die Frage, wenn ich ein Zertifikate von LetsEncrypt verwende, muss ich dieses ja spätestens alle 3 Monate manuell wieder anpassen. Gibt es hier einen anderen Weg ggf. per Powershell oder ist dies schlichtweg nicht so "gewünscht" und man soll auf ein Jahreszertifikat einer anderen CA setzen?

Vielen Dank.

ich habe eine kleine Frage, bin leider bei der Suche nicht fündig geworden.

Ist ist ja möglich Zertifikate manuell für die Empfangskonnektoren aus zu wählen. Ich stelle mir jetzt aber die Frage, wenn ich ein Zertifikate von LetsEncrypt verwende, muss ich dieses ja spätestens alle 3 Monate manuell wieder anpassen. Gibt es hier einen anderen Weg ggf. per Powershell oder ist dies schlichtweg nicht so "gewünscht" und man soll auf ein Jahreszertifikat einer anderen CA setzen?

Vielen Dank.