Hallo zusammen,

wie im Blogbeitrag Ende der TLS-Client-Authentifizierungszertifikate erwähnt:

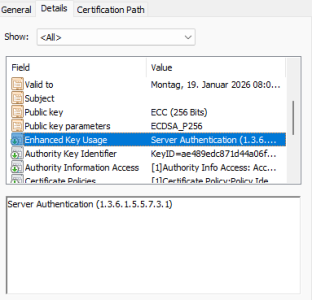

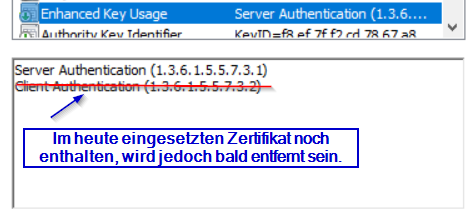

"[...]

Kunden können ihre bisher verwendeten, „normalen“ TLS-Zertifikate nicht länger für die Client-Authentifizierung einsetzen

[...]"

fällt die Option eine Client-Indetität mitzugeben mit den bisherigen (Server Authentication und Client Authentication)

Zertifikaten weg.

Nun heißt es, hat man für Office 365 aka Exchange Online 2 Optionen:

1. Separates Zertifikat mit passendem Verwendungszweck besorgen

oder

2. Auf IP-Filterung umsteigen bzw. auf IP-Filter anstatt IP-Filter + Client-Authentifizierung umstellen in EXO.

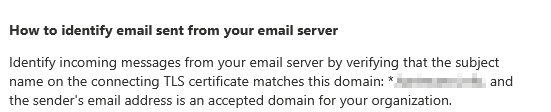

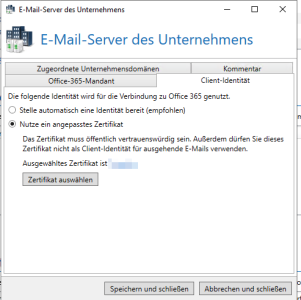

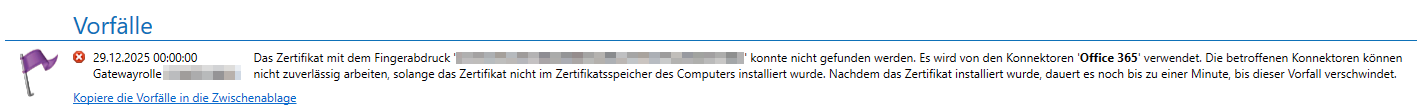

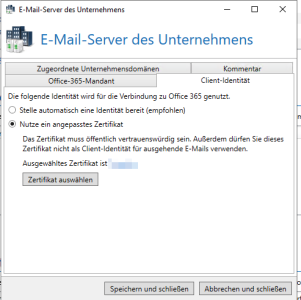

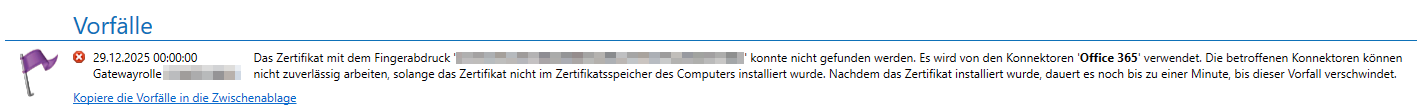

Beim Versuch das Zertifikat beim Konnektor unter E-Mail-Server des Unternehmens, Type Office 365 zu entfernen scheitere ich jedoch.

Es gibt diese Option in der GUI nicht - nur mit einem anderen zu ersetzen.

Einfach aus dem Zertifikatsspeicher löschen findet der NSP auch nicht so cool (keine Angst, wofür hat man eine Testumgebung)

(keine Angst, wofür hat man eine Testumgebung)

Das PowerShell Befehl:

Das hat auch nicht wirklich geholfen.

Bliebe noch final den Konnektor zu löschen und neu anlegen -> Ist das die gewollte Lösung oder gibt es einen besseren Weg?

LG

Fabian

wie im Blogbeitrag Ende der TLS-Client-Authentifizierungszertifikate erwähnt:

"[...]

Kunden können ihre bisher verwendeten, „normalen“ TLS-Zertifikate nicht länger für die Client-Authentifizierung einsetzen

[...]"

fällt die Option eine Client-Indetität mitzugeben mit den bisherigen (Server Authentication und Client Authentication)

Zertifikaten weg.

Nun heißt es, hat man für Office 365 aka Exchange Online 2 Optionen:

1. Separates Zertifikat mit passendem Verwendungszweck besorgen

oder

2. Auf IP-Filterung umsteigen bzw. auf IP-Filter anstatt IP-Filter + Client-Authentifizierung umstellen in EXO.

Beim Versuch das Zertifikat beim Konnektor unter E-Mail-Server des Unternehmens, Type Office 365 zu entfernen scheitere ich jedoch.

Es gibt diese Option in der GUI nicht - nur mit einem anderen zu ersetzen.

Einfach aus dem Zertifikatsspeicher löschen findet der NSP auch nicht so cool

Das PowerShell Befehl:

C#:

# Get-NspInboundSendConnector -> Hat nur den Office365 Konnektor zurück geliefert, sonst zuvor filtern

Get-NspInboundSendConnector | Set-NspInboundSendConnector -TlsCertificateThumbprint $null -Office365Das hat auch nicht wirklich geholfen.

Bliebe noch final den Konnektor zu löschen und neu anlegen -> Ist das die gewollte Lösung oder gibt es einen besseren Weg?

LG

Fabian