Hallo.

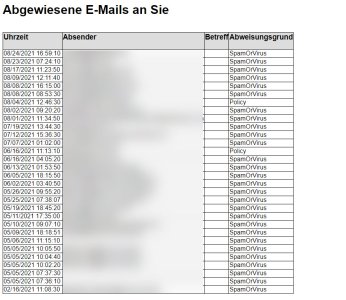

Wir hatten vor kurzem mit Mails von einem unserer Dienstleister das Problem, dass der NSP diese beim Mailempfang immer abgelehnt hat.

Grund ist, dass vor der Absendemailadresse immer prvs=1837...=adresse@dienstleister.de auftaucht. Nach Rücksprache mit dem Dienstleister hat das was mit "Bounce Address Tag Validation" zu tun und der Mailserver, der das be uns annimmt, sollte dies erst einmal entfernen - das wäre bei uns der NSP selbst.

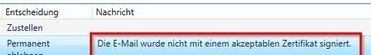

Beim Mailempfang erfolgte die Ablehnung, weil das Zertifikat nicht zur Absendeadresse passte (s. Screenshot).

Workaround war erst einmal, dass die Domäne in die Regel "Inbound - Prüfung Zertliste deaktivieren" mit aufgenommen wurde.

So richtig habe ich zu dem pvrs-Eintrag und wie der NSP damit umgehen sollte, noch nichts gefunden. Weder im Forum noch in der KnowledgeBase.

Bitte Info, was hier zu beachten ist. Danke.

Wir hatten vor kurzem mit Mails von einem unserer Dienstleister das Problem, dass der NSP diese beim Mailempfang immer abgelehnt hat.

Grund ist, dass vor der Absendemailadresse immer prvs=1837...=adresse@dienstleister.de auftaucht. Nach Rücksprache mit dem Dienstleister hat das was mit "Bounce Address Tag Validation" zu tun und der Mailserver, der das be uns annimmt, sollte dies erst einmal entfernen - das wäre bei uns der NSP selbst.

Beim Mailempfang erfolgte die Ablehnung, weil das Zertifikat nicht zur Absendeadresse passte (s. Screenshot).

Workaround war erst einmal, dass die Domäne in die Regel "Inbound - Prüfung Zertliste deaktivieren" mit aufgenommen wurde.

So richtig habe ich zu dem pvrs-Eintrag und wie der NSP damit umgehen sollte, noch nichts gefunden. Weder im Forum noch in der KnowledgeBase.

Bitte Info, was hier zu beachten ist. Danke.