Guten Morgen,

derzeit kommen wieder viele Mails rein mit Automatischen Antworten von Ticket Systemen oder Sammelpostfächern.

(Vielen Dank für Ihre Anfrage .........)

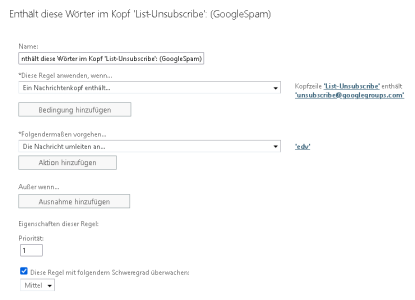

Schaut man sich den Header an, ist wieder zu erkennen, dass das ganze über mehrere Ecken von Internen Servern bis über Google zum eigentlichen Server kommt.

Ich habe ein NSP direkt am Internet für den Empfang, da kommen diese Mails sogut wie nicht mehr an.

Jedoch habe ich einen NSP Intern im Behördennetz, (Landkreis Netz) die Mail die eingeht, wird also nicht zu erst vom NSP Empfangen sondern vom Mail GW des Landratsamtes. Da kommen diese Mails noch durch.

Welche Möglichkeiten gibt es denn hier um das zu verbindern. Kan NSP den gesamten Header nicht auslesen und daraus den Versender der Mail erkennen und sperren?

derzeit kommen wieder viele Mails rein mit Automatischen Antworten von Ticket Systemen oder Sammelpostfächern.

(Vielen Dank für Ihre Anfrage .........)

Schaut man sich den Header an, ist wieder zu erkennen, dass das ganze über mehrere Ecken von Internen Servern bis über Google zum eigentlichen Server kommt.

Ich habe ein NSP direkt am Internet für den Empfang, da kommen diese Mails sogut wie nicht mehr an.

Jedoch habe ich einen NSP Intern im Behördennetz, (Landkreis Netz) die Mail die eingeht, wird also nicht zu erst vom NSP Empfangen sondern vom Mail GW des Landratsamtes. Da kommen diese Mails noch durch.

Welche Möglichkeiten gibt es denn hier um das zu verbindern. Kan NSP den gesamten Header nicht auslesen und daraus den Versender der Mail erkennen und sperren?