Hallo.

Ich habe am Freitag das Powershell-Skript zur Härtung eines Windows-Servers (https://www.nospamproxy.de/de/bsz/) auf unserer GW-Rolle eingesetzt. Damit werden ja ältere und nicht mehr sichere Protokolle, Cipher Suites, usw deaktiviert. Dabei wird aber auch TLS 1.3 aktiviert.

Im Nachgang ist mir aufgefallen, dass Windows Server 2019 TLS 1.3 gar nicht unterstützt. Aber anscheinend lassen sich die Reg-Keys setzen und die haben evtl. sogar Nebenwirkungen. Zumindest liest sich das in diesem Artikel hier so https://ingoboettcher.wordpress.com...tls-1-3-unter-windows-server-2019-aktivieren/ (der ist aber von 2021 und es scheint auch weiterhin keinen TLS 1.3 Support unter Server 2019 zu geben).

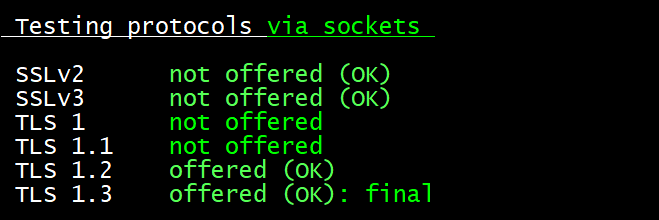

Ein SSL-Check von extern zeigt, dass TLS 1.3 nicht aktiviert ist.

Wollte das hier nur mitteilen. Bin mit dem NSP-Support in Kontakt, da ich noch klären möchte, was ich aus dem Powershell-Skript bezogen auf Windows Server 2019 nun doch besser wieder zurücknehmen sollte von erfolgten Einstellungen.

Hat jemand praktische Erfahrungen mit dem Aktivieren von TLS 1.3 auf einem Windows Server 2019? Also gab es tatsächlich Nebenwirkungen?

IIS Crypto zeigt in der Auswahl TLS 1.3 gar nicht erst an.

Ich habe am Freitag das Powershell-Skript zur Härtung eines Windows-Servers (https://www.nospamproxy.de/de/bsz/) auf unserer GW-Rolle eingesetzt. Damit werden ja ältere und nicht mehr sichere Protokolle, Cipher Suites, usw deaktiviert. Dabei wird aber auch TLS 1.3 aktiviert.

Im Nachgang ist mir aufgefallen, dass Windows Server 2019 TLS 1.3 gar nicht unterstützt. Aber anscheinend lassen sich die Reg-Keys setzen und die haben evtl. sogar Nebenwirkungen. Zumindest liest sich das in diesem Artikel hier so https://ingoboettcher.wordpress.com...tls-1-3-unter-windows-server-2019-aktivieren/ (der ist aber von 2021 und es scheint auch weiterhin keinen TLS 1.3 Support unter Server 2019 zu geben).

Ein SSL-Check von extern zeigt, dass TLS 1.3 nicht aktiviert ist.

Wollte das hier nur mitteilen. Bin mit dem NSP-Support in Kontakt, da ich noch klären möchte, was ich aus dem Powershell-Skript bezogen auf Windows Server 2019 nun doch besser wieder zurücknehmen sollte von erfolgten Einstellungen.

Hat jemand praktische Erfahrungen mit dem Aktivieren von TLS 1.3 auf einem Windows Server 2019? Also gab es tatsächlich Nebenwirkungen?

IIS Crypto zeigt in der Auswahl TLS 1.3 gar nicht erst an.