- Registriert

- 28 August 2019

- Beiträge

- 853

- Reaktionspunkte

- 245

Moin an alle,

bevor ich mir die Mühe mache, wollte ich mal bei euch abklopfen ob überhaupt Interesse besteht

Sinn des Ganzen: Mein NSP ist gehostet und steht im Internet...RDP von außen kann man machen, ist aber unschön... bisher lief bei ein fail2ban clone auf Windows Basis.

Was habe ich gemacht?

Ich hab schon länger Yubikeys im Einsatz, wichtig: egal was man mit den Dingern macht, man braucht immer zwei um einen als Backup zu haben.

Auf den Yubikeys habe ich einen PGP Key generiert, also direkt auf dem Token...somit kann der niemals gestohlen werden, da dort generiert und exportierbar. Von diesem PGP Key habe ich public ssh Keys abgeleitet. Auf meinem Windows Server habe ich openssh installiert und so konfiguriert, dass man sich nur per Key anmelden kann. Nach erfolgreichem Test habe ich RDP geschlossen und SSH auf any geöffnet.

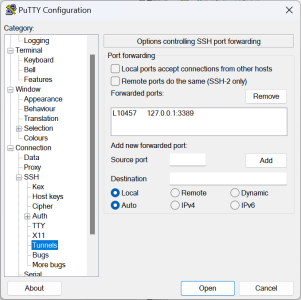

Per RDP komme ich aber immer noch dran, man kann ja in Putty easy irgendwelche Ports tunneln:

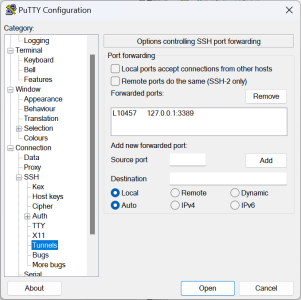

Das selbe gilt natürlich auch für den Port der NCC

Somit ist der Server, egal wo er steht maximal abgesichert.... ein Angreifer der bereits meinen PC infiltriert haben könnte, könnte damit nichts anfangen, auch wenn der Key steckt. Es muss zum einen der PIN eingegeben werden wenn man den Key nutzen will und zum anderen muss durch physischen Druck auf den Key die Interaktion erlaubt werden.

Viel sicherer geht es kaum... hat den Vorteil, ich benutze das auch auf meinen Linux Maschinen, ich kann überall den selber SSH Key nutzen und brauch diese nicht zu rotieren. Ich lasse SSH einfach von any offen... wenn sich jemand an meinem Server von extern ausprobieren will, kann er das gerne tun... einen Vektor für einen Angriff wird er niemals finden.

Wenn ihr Interesse habt, dann schreibt gerne... dann mache ich mal eine Anleitung fertig inkl. Skript zum deployen des SSH Server und der Basis Konfiguration.

Aufwand wären so 30 bis 45 Minuten und die Kosten von ca 65€ pro Yubikey 5c.

bevor ich mir die Mühe mache, wollte ich mal bei euch abklopfen ob überhaupt Interesse besteht

Sinn des Ganzen: Mein NSP ist gehostet und steht im Internet...RDP von außen kann man machen, ist aber unschön... bisher lief bei ein fail2ban clone auf Windows Basis.

Was habe ich gemacht?

Ich hab schon länger Yubikeys im Einsatz, wichtig: egal was man mit den Dingern macht, man braucht immer zwei um einen als Backup zu haben.

Auf den Yubikeys habe ich einen PGP Key generiert, also direkt auf dem Token...somit kann der niemals gestohlen werden, da dort generiert und exportierbar. Von diesem PGP Key habe ich public ssh Keys abgeleitet. Auf meinem Windows Server habe ich openssh installiert und so konfiguriert, dass man sich nur per Key anmelden kann. Nach erfolgreichem Test habe ich RDP geschlossen und SSH auf any geöffnet.

Per RDP komme ich aber immer noch dran, man kann ja in Putty easy irgendwelche Ports tunneln:

Das selbe gilt natürlich auch für den Port der NCC

Somit ist der Server, egal wo er steht maximal abgesichert.... ein Angreifer der bereits meinen PC infiltriert haben könnte, könnte damit nichts anfangen, auch wenn der Key steckt. Es muss zum einen der PIN eingegeben werden wenn man den Key nutzen will und zum anderen muss durch physischen Druck auf den Key die Interaktion erlaubt werden.

Viel sicherer geht es kaum... hat den Vorteil, ich benutze das auch auf meinen Linux Maschinen, ich kann überall den selber SSH Key nutzen und brauch diese nicht zu rotieren. Ich lasse SSH einfach von any offen... wenn sich jemand an meinem Server von extern ausprobieren will, kann er das gerne tun... einen Vektor für einen Angriff wird er niemals finden.

Wenn ihr Interesse habt, dann schreibt gerne... dann mache ich mal eine Anleitung fertig inkl. Skript zum deployen des SSH Server und der Basis Konfiguration.

Aufwand wären so 30 bis 45 Minuten und die Kosten von ca 65€ pro Yubikey 5c.