Hallo,

ich versuche, entsprechend der Anleitung https://docs.nospamproxy.com/Server...t/How-tos/how-to-migrate-nospamproxy-14-x.htm eine 15.4.0 auf eine neue Maschine umzuziehen.

Allerdings ist der Hostname ein anderer (Single-Server, keine Domäne). Ich habe in der Intranet Role.config außer den in dem Artikel geforderten Änderungen auch den Hostnamen geändert.

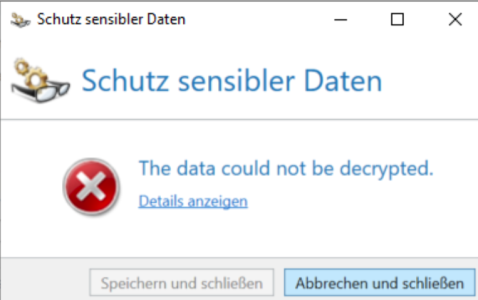

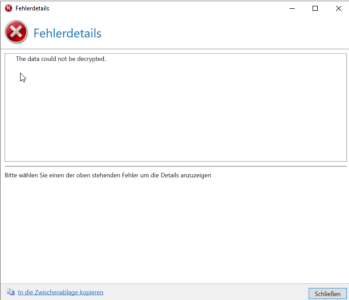

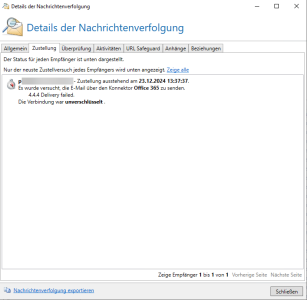

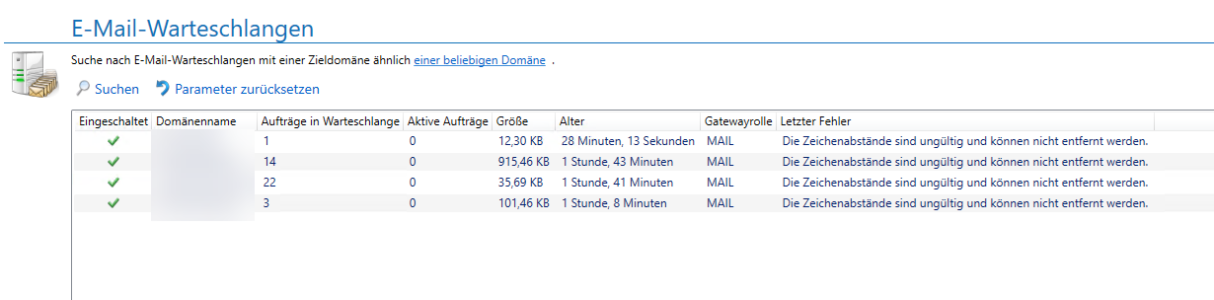

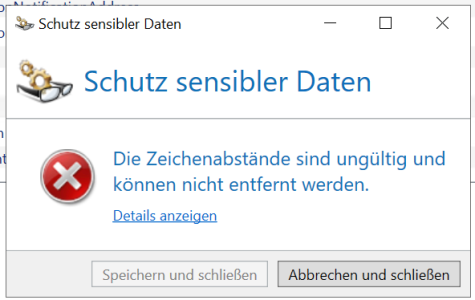

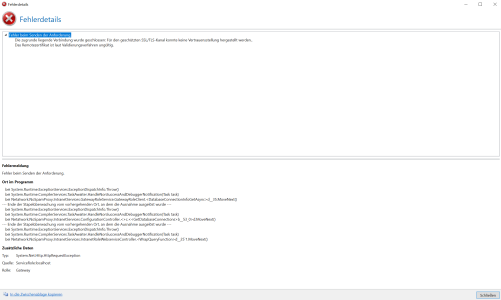

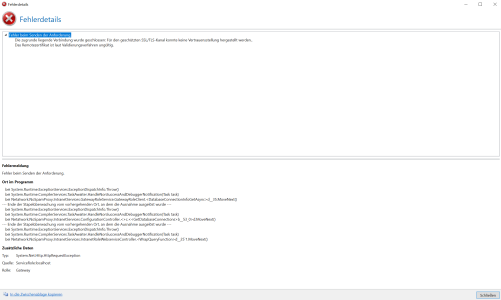

So ganz hat das noch nicht geklappt, ich bekomme keine Verbidnung zur Gatewayrolle (Dienste laufen alle, Server wurde neu gestartet, Server 2022 und SQL 2022):

Wo kann ich denn da schauen? Ein passendes SSL-Zertifikat habe ich bei den Computerzertifikaten hinterlegt.

Die Hash-Werte unten passen auch zu vorhandenen Zertifikaten:

ich versuche, entsprechend der Anleitung https://docs.nospamproxy.com/Server...t/How-tos/how-to-migrate-nospamproxy-14-x.htm eine 15.4.0 auf eine neue Maschine umzuziehen.

Allerdings ist der Hostname ein anderer (Single-Server, keine Domäne). Ich habe in der Intranet Role.config außer den in dem Artikel geforderten Änderungen auch den Hostnamen geändert.

So ganz hat das noch nicht geklappt, ich bekomme keine Verbidnung zur Gatewayrolle (Dienste laufen alle, Server wurde neu gestartet, Server 2022 und SQL 2022):

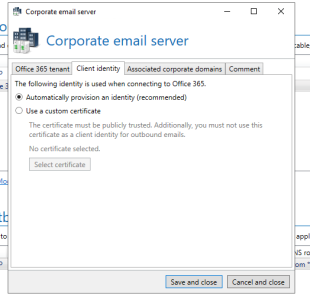

Wo kann ich denn da schauen? Ein passendes SSL-Zertifikat habe ich bei den Computerzertifikaten hinterlegt.

Die Hash-Werte unten passen auch zu vorhandenen Zertifikaten:

Code:

netsh http show sslcert

SSL-Zertifikatbindungen:

-------------------------

IP:Port : 0.0.0.0:6061

Zertifikathash : 8ee00e011043264d098b5c541b74d258467576de

Anwendungs-ID : {6d46c289-5847-4017-bcef-72920bd7e01f}

Zertifikatspeichername : (null)

Clientzertifikatsperre überprüfen : Enabled

Zur Sperrüberprüfung ausschließlich zwischengespeichertes Clientzertifikat verwenden : Disabled

Verwendungsüberprüfung : Enabled

Sperraktualisierungszeit : 86400

Zeitlimit für URL-Abruf : 30

Steuerelement-ID : (null)

Steuerelement-Speichername : (null)

DS-Zuordnungsverwendung : Disabled

Clientzertifikat aushandeln : Disabled

Verbindungen ablehnen : Disabled

HTTP2 deaktivieren : Not Set

QUIC deaktivieren : Not Set

TLS1.2 deaktivieren : Not Set

TLS1.3 deaktivieren : Not Set

OCSP Stapling deaktivieren : Not Set

Tokenbindung aktivieren: Not Set

Erweiterte Ereignisse protokollieren: Not Set

Frühere TLS-Versionen deaktivieren : Not Set

Sitzungsticket aktivieren : Not Set

Erweiterte Eigenschaften:

PropertyId : 0

Empfangsfenster : 1048576

Erweiterte Eigenschaften:

PropertyId : 1

Max. Einstellungen pro Frame : 2796202

Max. Einstellungen pro Minute : 4294967295

Erweiterte Eigenschaften:

PropertyId : 2

Erweiterte Eigenschaften:

PropertyId : 3

Erweiterte Eigenschaften:

PropertyId : 4

IP:Port : 0.0.0.0:6062

Zertifikathash : cff90f911df72482a1ccc29a9668030d7d1d2dfa

Anwendungs-ID : {6d46c289-5847-4017-bcef-72920bd7e01f}

Zertifikatspeichername : (null)

Clientzertifikatsperre überprüfen : Enabled

Zur Sperrüberprüfung ausschließlich zwischengespeichertes Clientzertifikat verwenden : Disabled

Verwendungsüberprüfung : Enabled

Sperraktualisierungszeit : 86400

Zeitlimit für URL-Abruf : 30

Steuerelement-ID : (null)

Steuerelement-Speichername : (null)

DS-Zuordnungsverwendung : Disabled

Clientzertifikat aushandeln : Enabled

Verbindungen ablehnen : Disabled

HTTP2 deaktivieren : Not Set

QUIC deaktivieren : Not Set

TLS1.2 deaktivieren : Not Set

TLS1.3 deaktivieren : Not Set

OCSP Stapling deaktivieren : Not Set

Tokenbindung aktivieren: Not Set

Erweiterte Ereignisse protokollieren: Not Set

Frühere TLS-Versionen deaktivieren : Not Set

Sitzungsticket aktivieren : Not Set

Erweiterte Eigenschaften:

PropertyId : 0

Empfangsfenster : 1048576

Erweiterte Eigenschaften:

PropertyId : 1

Max. Einstellungen pro Frame : 2796202

Max. Einstellungen pro Minute : 4294967295

Erweiterte Eigenschaften:

PropertyId : 2

Erweiterte Eigenschaften:

PropertyId : 3

Erweiterte Eigenschaften:

PropertyId : 4