Guten Abend zusammen,

wir bereits an anderer Stelle beschrieben, planen wir die Abschaltung von TLS 1.0 und TLS 1.1. Nun kam im Rahmen der Planung die Idee auf, bis zur finalen Abschaltung in gewissen Zeitabständen unverschlüsselte Verbindungen zu blockieren.

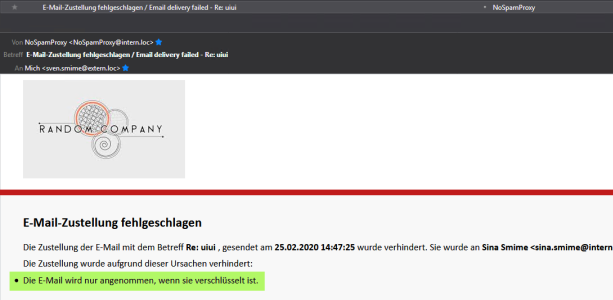

Wir würden am Tag X im Empfangskonnector -> Verbindungssicherheit den Parameter "Verlange StartTLS als Verbindungssicherheit" ausgewählen. Anschließend natürlich die Gateway Rollen neu gestarteten, damit die Konfiguration auf jeden Fall wirksam wird.

Ist das überhaupt die richtige Stellschraube für unser Vorhaben? Falls dies so wäre, welchen Fehlercode bzw. Nachricht bekommt die Gegenstelle? Nach dem Motto "Unverschlüsselte Verbindungen werden in absehbarer Zeit nicht mehr möglich sein.".

Gruß,

Daniel

wir bereits an anderer Stelle beschrieben, planen wir die Abschaltung von TLS 1.0 und TLS 1.1. Nun kam im Rahmen der Planung die Idee auf, bis zur finalen Abschaltung in gewissen Zeitabständen unverschlüsselte Verbindungen zu blockieren.

Wir würden am Tag X im Empfangskonnector -> Verbindungssicherheit den Parameter "Verlange StartTLS als Verbindungssicherheit" ausgewählen. Anschließend natürlich die Gateway Rollen neu gestarteten, damit die Konfiguration auf jeden Fall wirksam wird.

Ist das überhaupt die richtige Stellschraube für unser Vorhaben? Falls dies so wäre, welchen Fehlercode bzw. Nachricht bekommt die Gegenstelle? Nach dem Motto "Unverschlüsselte Verbindungen werden in absehbarer Zeit nicht mehr möglich sein.".

Gruß,

Daniel