Hallo.

Wir nutzen bereits seit Jahren die Schlüsselanforderung über die CA von SwissSign.

Ich bin mir eigentlich sicher, dass in der Vergangenheit die Erneuerung eines zum Tag x ablaufenden S/MIME-Zertifikates immer erst wenige Tage vor dem Ablauf durchgeführt worden ist. Habe sowas wie 3 Tage im Kopf.

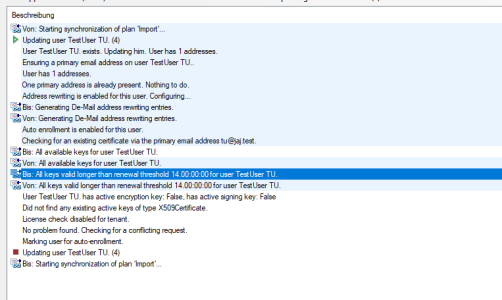

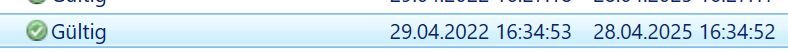

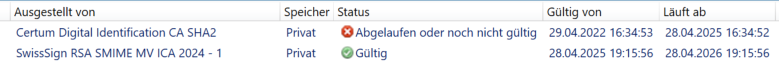

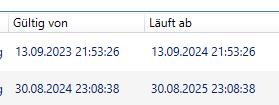

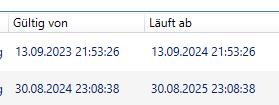

Nun fällt mir gerade auf, dass bei den beiden zuletzt automatisch erneuerten Zertifikaten die neue Anforderung 14 Tage vor Ablauf erzeugt worden ist.

Hat sich da in den letzten Versionen mal was dran geändert?

Ist der Zeitraum administrierbar?

Wir nutzen bereits seit Jahren die Schlüsselanforderung über die CA von SwissSign.

Ich bin mir eigentlich sicher, dass in der Vergangenheit die Erneuerung eines zum Tag x ablaufenden S/MIME-Zertifikates immer erst wenige Tage vor dem Ablauf durchgeführt worden ist. Habe sowas wie 3 Tage im Kopf.

Nun fällt mir gerade auf, dass bei den beiden zuletzt automatisch erneuerten Zertifikaten die neue Anforderung 14 Tage vor Ablauf erzeugt worden ist.

Hat sich da in den letzten Versionen mal was dran geändert?

Ist der Zeitraum administrierbar?