Hallo,

ein Partner nimmt nur noch E-Mails an, die über eine sichere Verbindung zusgestellt werden.

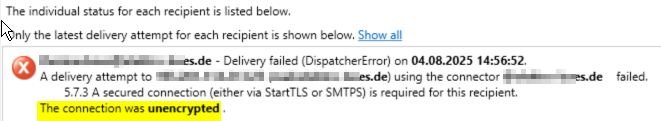

Sonst kommt "553 5.7.3 A secured connection (either via StartTLS or SMTPS) is required for this recipient."

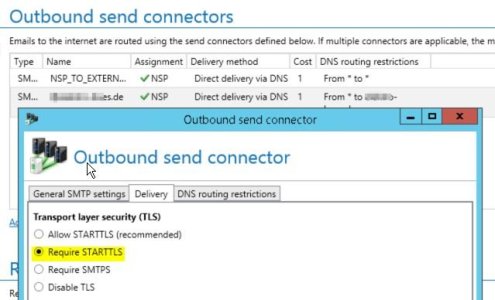

Nun habe ich in den Partnereinstellungen die Transportsicherheit auf erforderlich gestellt und einen extra Sendekonnektor für die Zieldomäne erstellt.

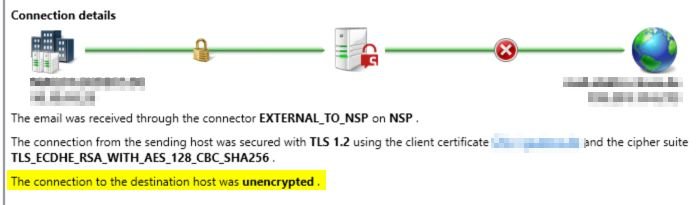

Ausgehende E-Mails gehen auich über diesen KOnnektor, aber dennoch werden die E-Mails "nicht sicher" verschickt.

Was habe ich übersehen, wo liegt mein Gedankenfehler?

ein Partner nimmt nur noch E-Mails an, die über eine sichere Verbindung zusgestellt werden.

Sonst kommt "553 5.7.3 A secured connection (either via StartTLS or SMTPS) is required for this recipient."

Nun habe ich in den Partnereinstellungen die Transportsicherheit auf erforderlich gestellt und einen extra Sendekonnektor für die Zieldomäne erstellt.

Ausgehende E-Mails gehen auich über diesen KOnnektor, aber dennoch werden die E-Mails "nicht sicher" verschickt.

Was habe ich übersehen, wo liegt mein Gedankenfehler?