Hallo,

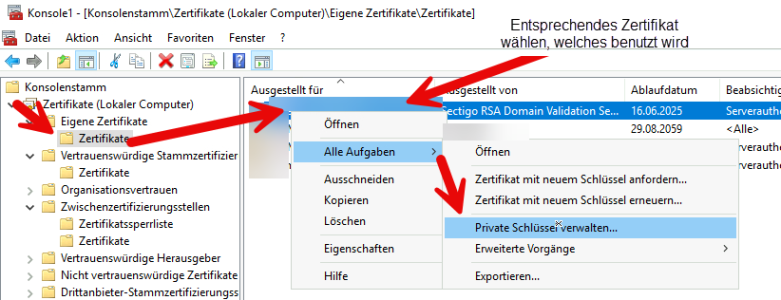

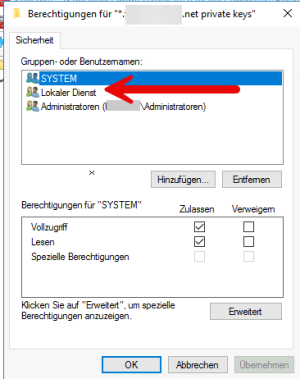

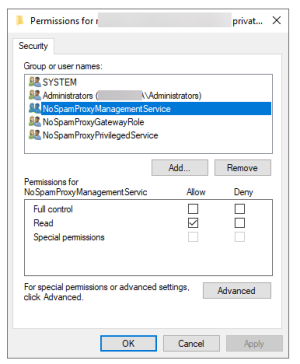

wildcard zertifikat wie immer erstellt und eingebunden.

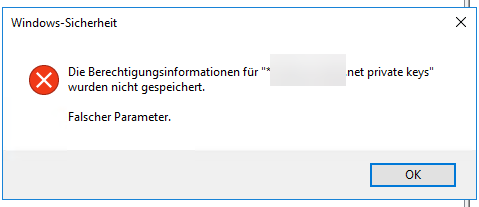

Jetzt kommt immt wieder.

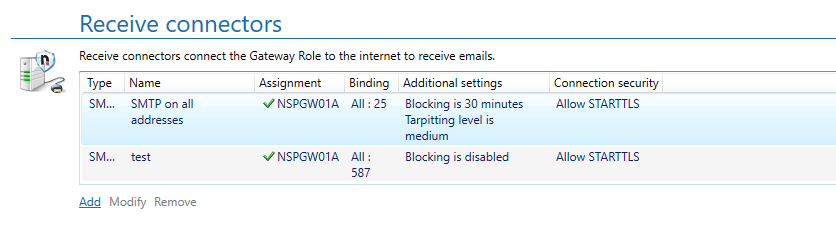

Bei der Überprüfung des privaten Schlüssels des Zertifikats mit dem Fingerabdruck ' 294A7611C745950EE8xxxxxxxxxx80C6CA ' ist unerwartet fehlgeschlagen. Ungültigen Anbietertyp angegeben Das Zertifikat wird von den Konnektoren ' Direct Zustellung Internet DNS ' verwendet.

Entferne ich das ganze Starte Gateway neu, lege dann wieder neu fest und wähle das Zertifikat aus, starte wieder Gateway neu, geht es dafür kommt dann ein anderer Konnektor mit dem Fehler.

wildcard zertifikat wie immer erstellt und eingebunden.

Jetzt kommt immt wieder.

Bei der Überprüfung des privaten Schlüssels des Zertifikats mit dem Fingerabdruck ' 294A7611C745950EE8xxxxxxxxxx80C6CA ' ist unerwartet fehlgeschlagen. Ungültigen Anbietertyp angegeben Das Zertifikat wird von den Konnektoren ' Direct Zustellung Internet DNS ' verwendet.

Entferne ich das ganze Starte Gateway neu, lege dann wieder neu fest und wähle das Zertifikat aus, starte wieder Gateway neu, geht es dafür kommt dann ein anderer Konnektor mit dem Fehler.