Hallo.

Wir wurden von der Deutschen Rentenversicherung zum Thema "S/MIME-domänenverschlüsselte E-Mails" angeschrieben.

Dabei soll unter https://www.deutsche-rentenversicherung.de/DRV/DE/Service/Footer/CERT/cert.html das aktuell gültige Zertifikat der DRV liegen.

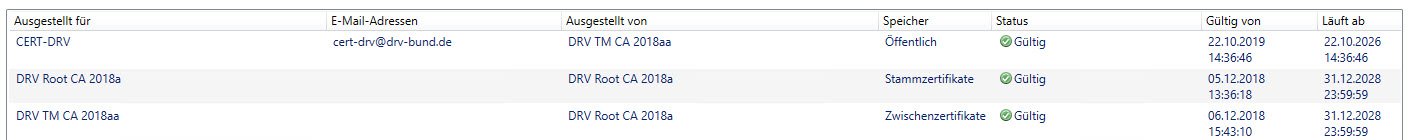

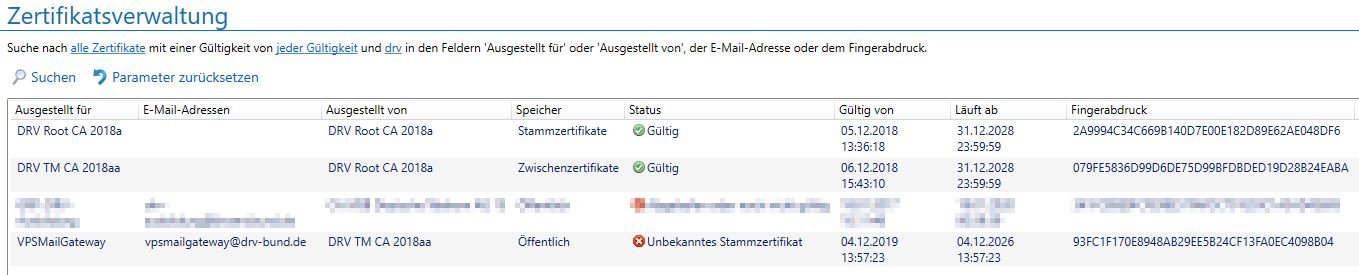

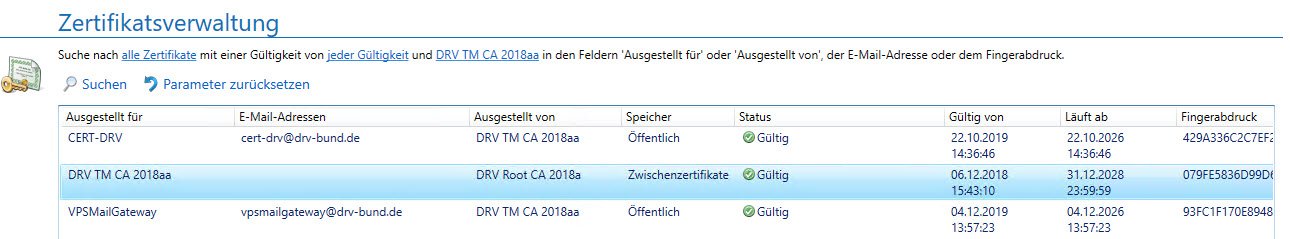

Dies habe ich in den NSP importiert und bekomme "unbekanntes Stammzertifikat" angezeigt. Des weiteren unterstützt es laut Anzeige im Partner cert-drv@drv-bund.de nicht die Verschlüsselung.

Liegt das daran, dass wir kein passendes Stammzertifikat dazu haben oder an was anderem im Zertifikat?

Wir wurden von der Deutschen Rentenversicherung zum Thema "S/MIME-domänenverschlüsselte E-Mails" angeschrieben.

Dabei soll unter https://www.deutsche-rentenversicherung.de/DRV/DE/Service/Footer/CERT/cert.html das aktuell gültige Zertifikat der DRV liegen.

Dies habe ich in den NSP importiert und bekomme "unbekanntes Stammzertifikat" angezeigt. Des weiteren unterstützt es laut Anzeige im Partner cert-drv@drv-bund.de nicht die Verschlüsselung.

Liegt das daran, dass wir kein passendes Stammzertifikat dazu haben oder an was anderem im Zertifikat?