Vielen Dank für die Anpassung, Jan.

Gleich mal ausprobiert. Sieht gut aus.

Mir ist aber eine Sache aufgefallen. Mal schauen, ob ich die nachvollziehbar darstellen kann.

Unter "Adressen die unverschlüsselt geschickt haben" sind in meinem Test mit 3 Tagen zwei Einträge drin. Bei der ersten Adresse (eine größere deutsche Unternehmensberatung) sieht in der Nachrichtenverfolgung alles super aus. Alle Mails von dort zu uns und auch von uns dahin sind signiert und verschlüsselt. Und bei allen wird auch TLS für die Verbindung angezeigt.

Es gibt nur eine Ausnahme. Eine der Mails steht auf "Angehalten". Da waren 2 xls-Dateien enthalten, die in PDF umgewandelt worden sind. Und bei dieser Mail gibt es eine Folgemail im NSP mit gleichem Absender nd Empfänger. Nicht mehr signiert und verschlüsselt. Und hier auch nicht mehr verschlüsselt in der Verbindung angezeigt.

Bei der zweiten Mailadresse ist es genauso (nur, dass hier keine Signatur und Verschlüsselung mit dabei war). Auch hier eine angehaltene Mail, die anscheinend zu dem Treffer im Report führt.

Nun wäre für mich da die Frage, ob der TLS-Report diese Mails evtl. gar nicht mit berücksichtigen kann. In der Praxis ist so eine Mail ja nicht relevant, weil die externe Verbindung auf jeden Fall mit TLS genutzt worden ist.

Vielleicht seht Ihr da ja eine Möglichkeit.

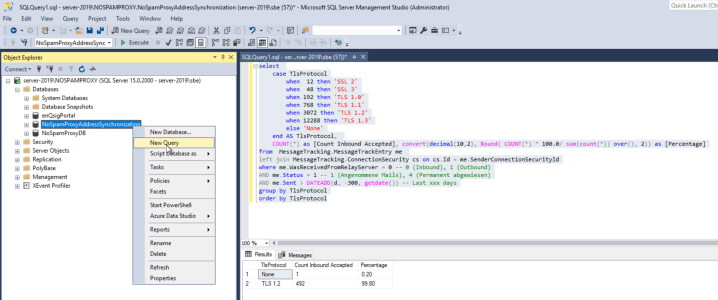

Ich habe zumindest mal in Zeile 283 einen Hinweis mit hinzugefügt:

Adressen, die unverschlüsselt geschickt haben (HINWEIS: dies kann nach Entschärfung eines Anhangs auch die folgende interne Mail sein): <br>