Hallo,

für den Tausch des TLS-Zertifikates habe ich mich an der Dokumentation orientiert: https://docs.nospamproxy.com/Server...t/How-tos/how-to-replace-tls-certificates.htm

Hier heißt es:

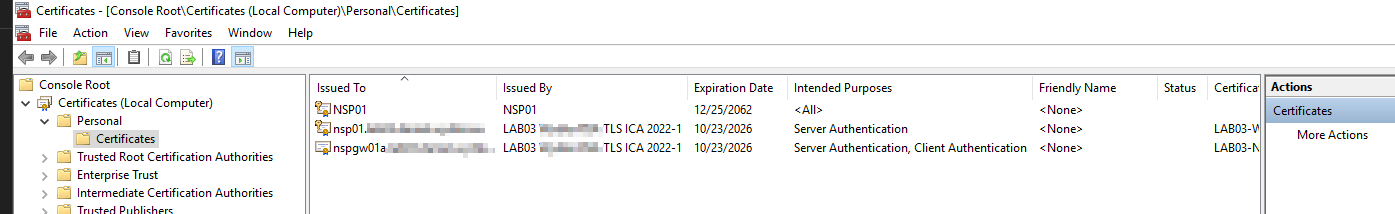

- Installation des TLS-Zertifikats auf allen GW-Rollen, Berechtigung des NSP-Services auf den Private Key

- Zusätzliche Installation des Zertifikats ohne Key auf der Intranetrolle

Das habe ich gemacht - ich konnte unter den Sende- und Empfangskonnektoren das neue Zertifikat auch auswählen. Danach habe ich analog dem Hinweis die Gateway-Rollen über das Command-Center neu gestartet.

Damit wäre ich eigentlich fertig. Paranoid wie ich bin, hab ich es noch einmal kontrolliert. Siehe da: In den Konnektoren unter Verbindungssicherheit wird das Zertifikat nicht korrekt angezeigt. Dort heißt es: Zertifikat nicht gefunden oder entfernt. Lediglich der Fingerprint wird angezeigt. In der Liste unter "Zertifikat auswählen" ist das Zertifikat allerdings vorhanden.

Nachdem ich das öffentliche Zertifikat zusätzlich noch in den Cert-Store des NSPs selbst importiert habe, passte alles wieder. Die Domain, für die das TLS-Zertifikat ausgestellt worden ist, wird nun auch angezeigt.

Daher die große Frage: Wo muss das Zertifikat auf der Gateway-Rolle denn nun importiert werden - in den Windows-Zertifikatsspeicher, den NoSpamProxy-Zertifikatsspeicher oder beides?

Viel Grüße

für den Tausch des TLS-Zertifikates habe ich mich an der Dokumentation orientiert: https://docs.nospamproxy.com/Server...t/How-tos/how-to-replace-tls-certificates.htm

Hier heißt es:

- Installation des TLS-Zertifikats auf allen GW-Rollen, Berechtigung des NSP-Services auf den Private Key

- Zusätzliche Installation des Zertifikats ohne Key auf der Intranetrolle

Das habe ich gemacht - ich konnte unter den Sende- und Empfangskonnektoren das neue Zertifikat auch auswählen. Danach habe ich analog dem Hinweis die Gateway-Rollen über das Command-Center neu gestartet.

Damit wäre ich eigentlich fertig. Paranoid wie ich bin, hab ich es noch einmal kontrolliert. Siehe da: In den Konnektoren unter Verbindungssicherheit wird das Zertifikat nicht korrekt angezeigt. Dort heißt es: Zertifikat nicht gefunden oder entfernt. Lediglich der Fingerprint wird angezeigt. In der Liste unter "Zertifikat auswählen" ist das Zertifikat allerdings vorhanden.

Nachdem ich das öffentliche Zertifikat zusätzlich noch in den Cert-Store des NSPs selbst importiert habe, passte alles wieder. Die Domain, für die das TLS-Zertifikat ausgestellt worden ist, wird nun auch angezeigt.

Daher die große Frage: Wo muss das Zertifikat auf der Gateway-Rolle denn nun importiert werden - in den Windows-Zertifikatsspeicher, den NoSpamProxy-Zertifikatsspeicher oder beides?

Viel Grüße