Hallo,

durch Zufall in der Nachrichtenverfolgung gewesen und mal geschaut was konnte denn nicht Zugestellt werden.

Da sah ich eine Mail von der Telekom.

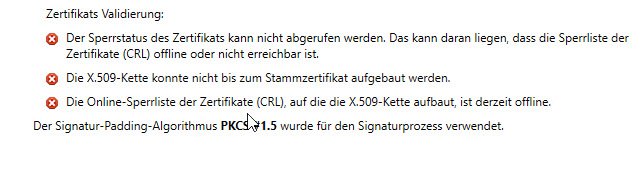

Die konnte nicht zugestellt werden weil es Fehler bei der Zertifikatskette hab.

Anhang anzeigen 9

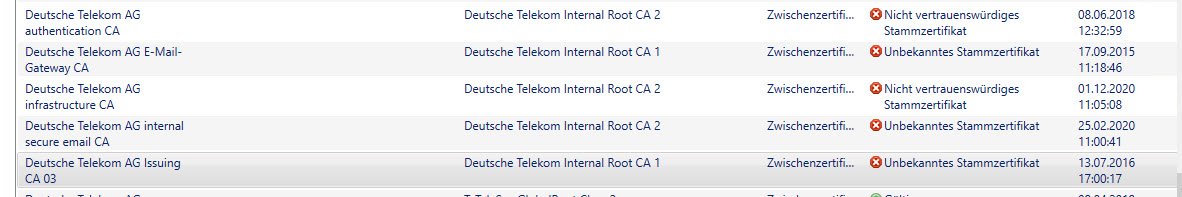

ich habe dann Manuell auf die Suche gemacht.Anhang anzeigen 8

So nun musste ich mir hier wieder alle Zertifikate, einzeln anschauen und die jeweilige Kette zusammen suchen und Importieren.

Jetzt passt die Anzeige wieder.

Wie macht Ihr das?

Schaut Ihr den immer in die Verfolgung und prüft zertifiakte oder gibts vielleicht eine Möglichkeit per Mail benachrichtigt zu werden, wenn so ein Problem auftaucht?

Grüße

durch Zufall in der Nachrichtenverfolgung gewesen und mal geschaut was konnte denn nicht Zugestellt werden.

Da sah ich eine Mail von der Telekom.

Die konnte nicht zugestellt werden weil es Fehler bei der Zertifikatskette hab.

Anhang anzeigen 9

ich habe dann Manuell auf die Suche gemacht.Anhang anzeigen 8

So nun musste ich mir hier wieder alle Zertifikate, einzeln anschauen und die jeweilige Kette zusammen suchen und Importieren.

Jetzt passt die Anzeige wieder.

Wie macht Ihr das?

Schaut Ihr den immer in die Verfolgung und prüft zertifiakte oder gibts vielleicht eine Möglichkeit per Mail benachrichtigt zu werden, wenn so ein Problem auftaucht?

Grüße