Guten Morgen,

NoSpamproxy läuft soweit alles gut ...

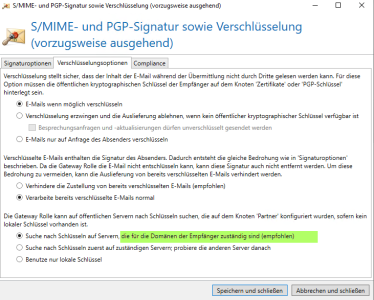

Nun hatte ich den Fall, Ausgehend "All outbound mails" soll er vorzugsweise verschlüsseln wenn er ein Zert findet.

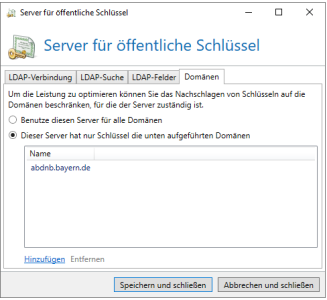

LDAP hat Server eingetragen, LDAP Test Tool ( leider kann man noch nicht innerhalb von NoSpamProxy prüfen ob LDAP Frage erfolgreich ist oder ob Adresse vorhanden ist)

bringt Adresse vorhanden.

Schicke ich nun eine Mail ohne dem System mitzuteilen Autoverschlüsselung - sollte er doch schauen ob es für die Adresse ein Zertfikat gibt ..

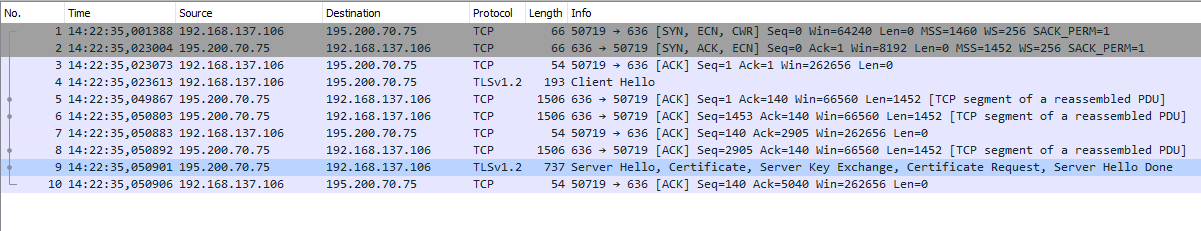

leider sehe ich nicht ob er eine LDAP Abfrage macht bzw ob er die Eingetragenen KeyServer nutzt.

Bei Autoverschlüsselung schickt er eine Einladungsmail an den Empfänger.

Wie kann ich sehen ob er überhaupt beim Versenden die Regel Outbound nutzt und im LDAP nach der Adresse sucht?

Grüße

NoSpamproxy läuft soweit alles gut ...

Nun hatte ich den Fall, Ausgehend "All outbound mails" soll er vorzugsweise verschlüsseln wenn er ein Zert findet.

LDAP hat Server eingetragen, LDAP Test Tool ( leider kann man noch nicht innerhalb von NoSpamProxy prüfen ob LDAP Frage erfolgreich ist oder ob Adresse vorhanden ist)

bringt Adresse vorhanden.

Schicke ich nun eine Mail ohne dem System mitzuteilen Autoverschlüsselung - sollte er doch schauen ob es für die Adresse ein Zertfikat gibt ..

leider sehe ich nicht ob er eine LDAP Abfrage macht bzw ob er die Eingetragenen KeyServer nutzt.

Bei Autoverschlüsselung schickt er eine Einladungsmail an den Empfänger.

Wie kann ich sehen ob er überhaupt beim Versenden die Regel Outbound nutzt und im LDAP nach der Adresse sucht?

Grüße