Hallo zusammen,

da ich mich heute mit Hilfe von @Sören durchtestet habe, möchte ich das gewonnen Wissen für das Forum und Administratoren anderer Unternehmen gerne teilen, welche ggf. ähnliche sehr strikte Anforderungen haben.

Ziele:

- "Schütze alle Dateien" als Standard für alle Large Files Uploads. Nicht organisatorische sondern technisch!

- Hinweis in Tagen zur Aufbewahrungsfrist von Dateien auf Large Files beim Empfang der E-Mail (Anhangsquarantäne, CDR sowie die Freigabemail)

- Entfernen der PW-Resetoption für die Empfänger. Nur noch Initialvergabe möglich - alles andere via den Helpdesk.

- Löschen von erfolgreich aufgerufenen LF-Freigaben von externen Empfängern

"Schütze alle Dateien" als Standard:

Eine E-Mailflussregel in Exchange (Online) welche wie folgt konfiguriert wird:

Apply this rule if

Is sent to 'Outside the organization'and 'x-nospamproxy-attachmentconfiguration' header contains ''size''and has an attachment with a file extension that matches one of these values: 'html'

Do the following

Set audit severity level to 'Medium'and set message header 'x-nospamproxy-requireattachmentpassword' with the value 'yes'

Erklärung:

Wenn eine Datei auf Large Files hochgeladen wird, wird der Header 'x-nospamproxy-attachmentconfiguration' gesetzt, welcher u.a. das Wort 'size' beinhaltet.

Beispiel: x-nospamproxy-attachmentconfiguration: [{"size":10055,"mimeType":"text/html","name":"Test.html","hasAlreadyBeenUploaded":false,"isUploadPending":true}]

Wir erzwingen als per EXO Regel das E-Mails welche die o.g. Kriterien erfüllen den Header aufgebracht bekommen, als hätte der interne Absender auf den Button im Outlook Add-In geklickt.

Hinweise in den E-Mails für die Aufbewahrungsfrist:

Eine Anpassungen an den folgenden Templates ist notwendig, sodass die Aufbewahrungsfrist angezeigt wird:

1 Erste Seite von PDF (CDR) "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\ConvertOfficeDocumentToPdfPreface.cshtml"

2 Beantragung von Dateien in der Anhangsquarantäne (HTML Version) "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\EmailHintsHtml.cshtml"

3 Beantragung von Dateien in der Anhangsquarantäne (Text Version) "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\EmailHintsPlainText.cshtml"

4 Freigabemail mit Downloadlink "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\AttachmentQuarantineApproval.cshtml"

Vorgehensweise:

Kopieren der Templates von "C:\Program Files\NoSpamProxy\Intranet Role\Templates" nach "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations". Die Dateien dann im Zielverzeichnis editieren!

Für die Dateien 1 bis 3 muss ein dynamisches Datum ergänzt werden z.B. + 29 Tage (LF Aufbewahrung 30 Tage, ein Tag Reserve) ab Empfang der E-Mail. Für die Datei 4 kann ein Hinweis ergänzt werden ca. "siehe was bei der Beantragung stand".

Beispiel am EmailHintsHtml.cshtml:

Danke @Tim321 für den Code snippet.

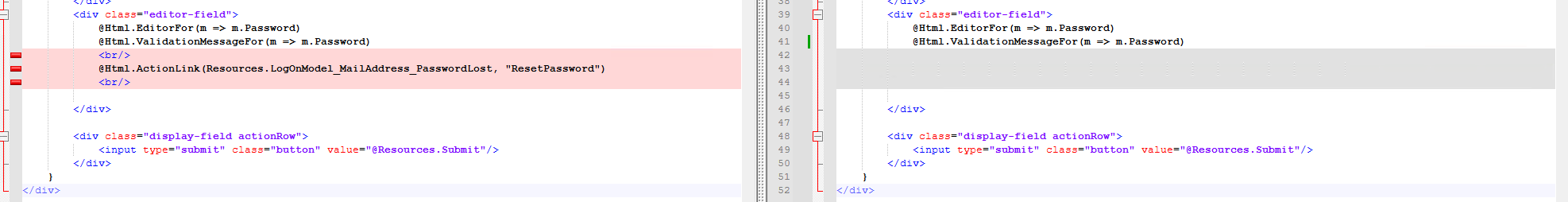

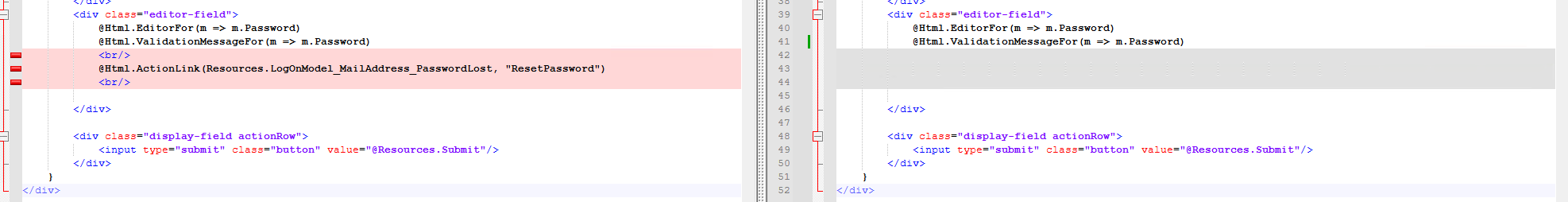

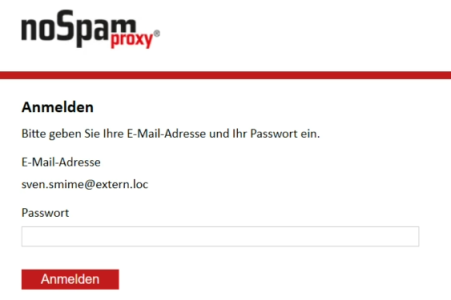

Entfernen der PW-Resetoption für die Empfänger:

Entfernen von 3 Zeilen Code in der Datei 'C:\Program Files\NoSpamProxy\Web Portal\Views\Account\LogOn.cshtml' je Gatewayserver!

Zeile 42 - 44

Achtung: Dies dürfte nicht Update sicher sein, am besten bei jeden Update im Auge behalten.

Links ursprünglich, rechts angepasst.

Ergebnis (der "Passwort vergessen"- Link ist weg)

Anpassen der PW-Reset Informationsmail:

Datei: "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\SymmetricPasswordUpdateNotification.cshtml"

Hier '<a href="@Model.PortalUrl">' entfernen und den Text sinnvoll umschreiben z.B. sich an den Absender zu wenden, sodass der Helpdesk/ Admin das Passwort neu setzt oder den Account generell löscht und eine neue Initialregierung stattfinden kann.

Löschen von erfolgreich aufgerufenen LF-Freigaben:

Einfach einen Task via Aufgabenplanung z.B. stündlich laufen lassen und folgendes PowerShell-Skript ausführen:

LG

Fabian

da ich mich heute mit Hilfe von @Sören durchtestet habe, möchte ich das gewonnen Wissen für das Forum und Administratoren anderer Unternehmen gerne teilen, welche ggf. ähnliche sehr strikte Anforderungen haben.

Ziele:

- "Schütze alle Dateien" als Standard für alle Large Files Uploads. Nicht organisatorische sondern technisch!

- Hinweis in Tagen zur Aufbewahrungsfrist von Dateien auf Large Files beim Empfang der E-Mail (Anhangsquarantäne, CDR sowie die Freigabemail)

- Entfernen der PW-Resetoption für die Empfänger. Nur noch Initialvergabe möglich - alles andere via den Helpdesk.

- Löschen von erfolgreich aufgerufenen LF-Freigaben von externen Empfängern

"Schütze alle Dateien" als Standard:

Eine E-Mailflussregel in Exchange (Online) welche wie folgt konfiguriert wird:

Apply this rule if

Is sent to 'Outside the organization'and 'x-nospamproxy-attachmentconfiguration' header contains ''size''and has an attachment with a file extension that matches one of these values: 'html'

Do the following

Set audit severity level to 'Medium'and set message header 'x-nospamproxy-requireattachmentpassword' with the value 'yes'

Erklärung:

Wenn eine Datei auf Large Files hochgeladen wird, wird der Header 'x-nospamproxy-attachmentconfiguration' gesetzt, welcher u.a. das Wort 'size' beinhaltet.

Beispiel: x-nospamproxy-attachmentconfiguration: [{"size":10055,"mimeType":"text/html","name":"Test.html","hasAlreadyBeenUploaded":false,"isUploadPending":true}]

Wir erzwingen als per EXO Regel das E-Mails welche die o.g. Kriterien erfüllen den Header aufgebracht bekommen, als hätte der interne Absender auf den Button im Outlook Add-In geklickt.

Hinweise in den E-Mails für die Aufbewahrungsfrist:

Eine Anpassungen an den folgenden Templates ist notwendig, sodass die Aufbewahrungsfrist angezeigt wird:

1 Erste Seite von PDF (CDR) "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\ConvertOfficeDocumentToPdfPreface.cshtml"

2 Beantragung von Dateien in der Anhangsquarantäne (HTML Version) "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\EmailHintsHtml.cshtml"

3 Beantragung von Dateien in der Anhangsquarantäne (Text Version) "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\EmailHintsPlainText.cshtml"

4 Freigabemail mit Downloadlink "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\AttachmentQuarantineApproval.cshtml"

Vorgehensweise:

Kopieren der Templates von "C:\Program Files\NoSpamProxy\Intranet Role\Templates" nach "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations". Die Dateien dann im Zielverzeichnis editieren!

Für die Dateien 1 bis 3 muss ein dynamisches Datum ergänzt werden z.B. + 29 Tage (LF Aufbewahrung 30 Tage, ein Tag Reserve) ab Empfang der E-Mail. Für die Datei 4 kann ein Hinweis ergänzt werden ca. "siehe was bei der Beantragung stand".

Beispiel am EmailHintsHtml.cshtml:

CSS:

@if (Model.Models.ContainsKey(EmailHintCategory.AttachmentManagerTemporarilyBlocked))

{

[B] @{

var currentDate = DateTime.Now;

var futureDate = currentDate.AddDays(29);

}[/B]

<div style="margin: 2px 2px 6px 2px;">

<span style="vertical-align: middle;">⌛</span>

Dateien koennen bis zum [B]@futureDate.ToString("dd.MM.yyyy")[/B] beantragt und herunterladen werden.

<ul style="margin: -2px 2px 2px 2px;">

@foreach (var item in Model.Models[EmailHintCategory.AttachmentManagerTemporarilyBlocked].OfType<AttachmentManagerModel>())

{

<li style="margin: 0px">

@item.Filename <a href="@item.Url.AbsoluteUri">Freigabestatus überprüfen</a>

</li>

}

</ul>

</div>

}Danke @Tim321 für den Code snippet.

Entfernen der PW-Resetoption für die Empfänger:

Entfernen von 3 Zeilen Code in der Datei 'C:\Program Files\NoSpamProxy\Web Portal\Views\Account\LogOn.cshtml' je Gatewayserver!

Zeile 42 - 44

Achtung: Dies dürfte nicht Update sicher sein, am besten bei jeden Update im Auge behalten.

Links ursprünglich, rechts angepasst.

Ergebnis (der "Passwort vergessen"- Link ist weg)

Anpassen der PW-Reset Informationsmail:

Datei: "C:\ProgramData\Net at Work Mail Gateway\Templates Customizations\SymmetricPasswordUpdateNotification.cshtml"

Hier '<a href="@Model.PortalUrl">' entfernen und den Text sinnvoll umschreiben z.B. sich an den Absender zu wenden, sodass der Helpdesk/ Admin das Passwort neu setzt oder den Account generell löscht und eine neue Initialregierung stattfinden kann.

Löschen von erfolgreich aufgerufenen LF-Freigaben:

Einfach einen Task via Aufgabenplanung z.B. stündlich laufen lassen und folgendes PowerShell-Skript ausführen:

C#:

# Wenn das Löschen von abgerufenen LF-Dateien nur für externe Empfänger gewünscht ist. Sonst das Where entfernen

Get-NspLargeFile -Status DownloadedByAllRecipients | Where {$_.Sender -like "*@eigendomain.tld"} | Remove-NspLargeFileLG

Fabian

Anhänge

Zuletzt bearbeitet: