Hallo NSP Team,

ich beschäftige ich morgen mit der Realisierung der Anbindung eines IdP mit OpenID. Doku habe ich bereits gefunden und gelesen (Link).

Dort gibt es folgende Zeile:

Woher bekomme ich den Wert für den Parameter TenantId bei einer On-Premise Installation von NSP?

Gruß,

Daniel

P.S. Habt ihr ein Quick & Dirty Anleitung für Microsoft AD FS rumliegen? Sören hat in seinem Video (Link) leider den neumodischen Quatsch beschrieben.

ich beschäftige ich morgen mit der Realisierung der Anbindung eines IdP mit OpenID. Doku habe ich bereits gefunden und gelesen (Link).

Dort gibt es folgende Zeile:

Code:

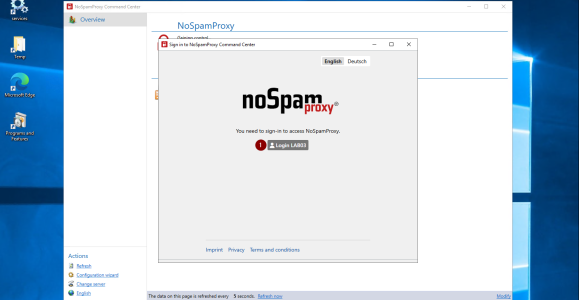

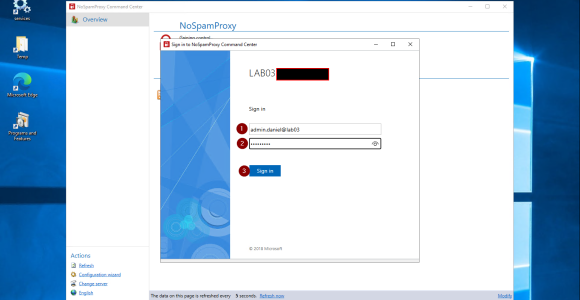

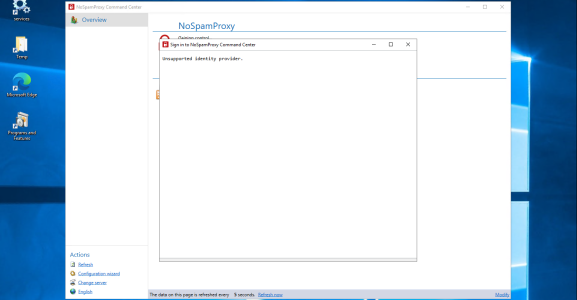

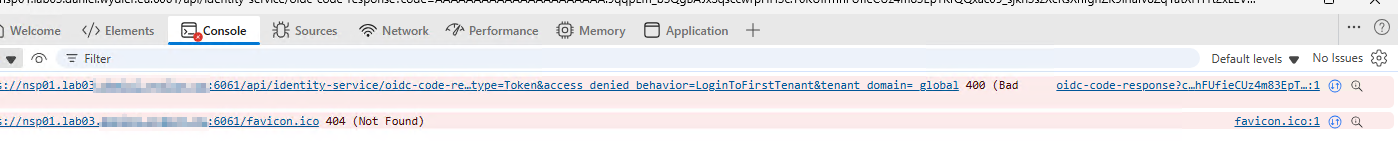

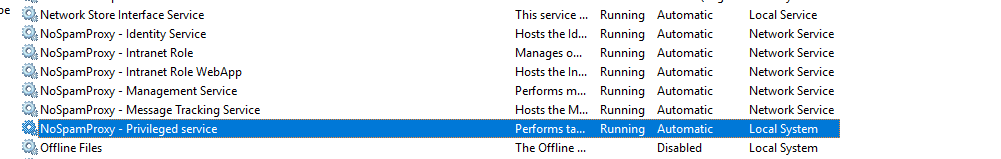

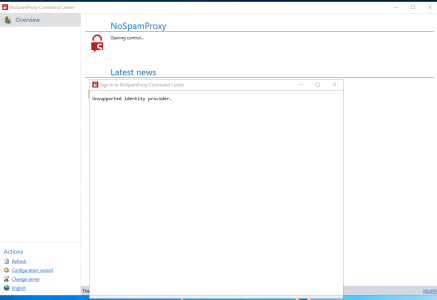

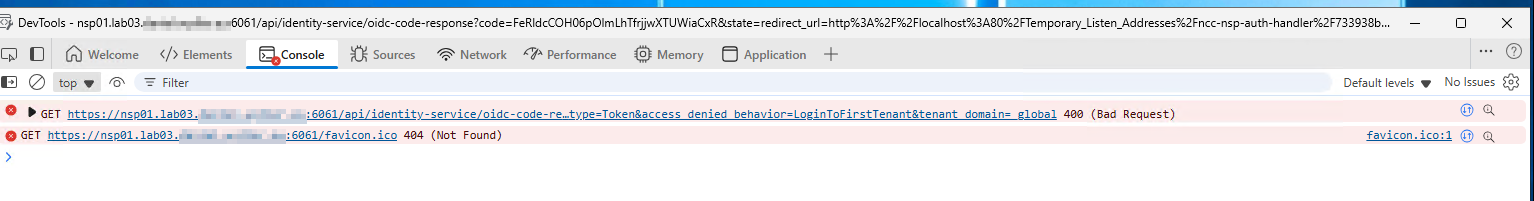

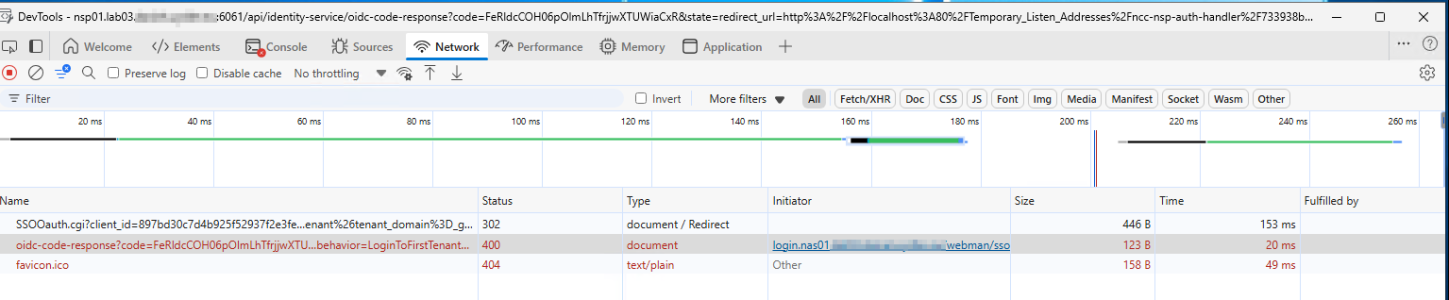

New-NspUserRoleAssignment -TenantId 0 -Identity „john.doe@example.com“ -Role ConfigurationAdministratorGibt es eine Möglichkeit eines Fallbacks? Falls es mit OpenID bei der Einrichtung bzw. auch später in Betrieb mal Probleme gibt. Sprich, dass man gerade bei der Analyse des Fehlerzustands die Möglichkeit hat, OpenID zu deaktivieren (nicht zu löschen), so dass die Windows Authentifizierung wieder aktiv ist.Nachdem OpenID aktiviert ist, wird die Windows-Authentifizierung für NoSpamProxy deaktiviert. Von diesem Zeitpunkt an können sich Benutzer nur noch mit einem gültigen OpenID-Konto authentifizieren

Gruß,

Daniel

P.S. Habt ihr ein Quick & Dirty Anleitung für Microsoft AD FS rumliegen? Sören hat in seinem Video (Link) leider den neumodischen Quatsch beschrieben.

Zuletzt bearbeitet: