Hallo.

Seit dem Update von 13.2 auf 14.0.5 funktioniert das Powershellskript https://github.com/noSpamProxy/Reports/tree/master/Get-NspTlsReport bei uns nicht mehr.

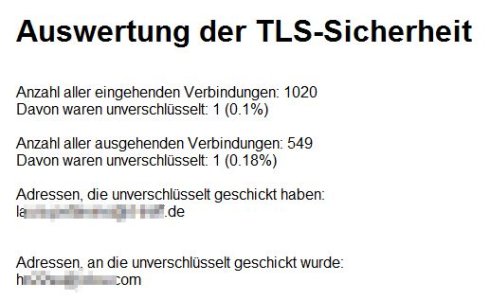

So sah Ergebnis des Reports am Abend vor dem Update aus

Anhang anzeigen 9

Seit dem Update ist es täglich leer

Anhang anzeigen 8

Habe auch in GitHub geschaut, ob es evtl. eine neuere Version gibt. Aber das scheint das gleiche zu sein, was wir nutzen. Ich füge unsere Version hier mal bei. Ich meine, dass ich bei der erzeugten HTML-Datei ein paar Anpassungen gemacht habe.

Das Skript mit HTML-Datei der geblockten Mails des Tages in einer Liste funktioniert weiterhin.

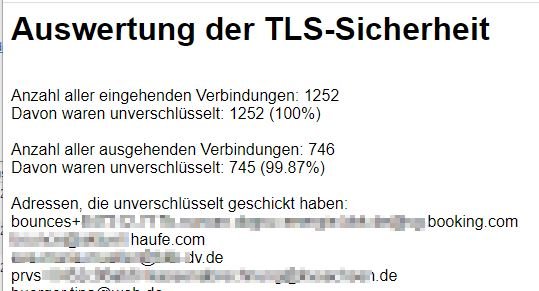

Hoffe, Ihr könnt das TLS-Skript wieder zum Laufen bringen. Ich brauche die Ergebnisse für die Entscheidung, ob ich Mails ohne TLS-Verschlüsselung generell ablehne (und evtl. mit Ausnahmen arbeiten muss - falls das überhaupt möglich ist).

Gruß,

Martin

Seit dem Update von 13.2 auf 14.0.5 funktioniert das Powershellskript https://github.com/noSpamProxy/Reports/tree/master/Get-NspTlsReport bei uns nicht mehr.

So sah Ergebnis des Reports am Abend vor dem Update aus

Anhang anzeigen 9

Seit dem Update ist es täglich leer

Anhang anzeigen 8

Habe auch in GitHub geschaut, ob es evtl. eine neuere Version gibt. Aber das scheint das gleiche zu sein, was wir nutzen. Ich füge unsere Version hier mal bei. Ich meine, dass ich bei der erzeugten HTML-Datei ein paar Anpassungen gemacht habe.

Das Skript mit HTML-Datei der geblockten Mails des Tages in einer Liste funktioniert weiterhin.

Hoffe, Ihr könnt das TLS-Skript wieder zum Laufen bringen. Ich brauche die Ergebnisse für die Entscheidung, ob ich Mails ohne TLS-Verschlüsselung generell ablehne (und evtl. mit Ausnahmen arbeiten muss - falls das überhaupt möglich ist).

Gruß,

Martin