Servus zusammen,

ich habe gerade folgendes Szenario:

- Kunde hat ein SMIME Zertifikat von TeleSec, gültig bis 2023, dieses wurde im Dezember revoked

- Kunde hat ein neues Zertifiklat, gültig bis 2024

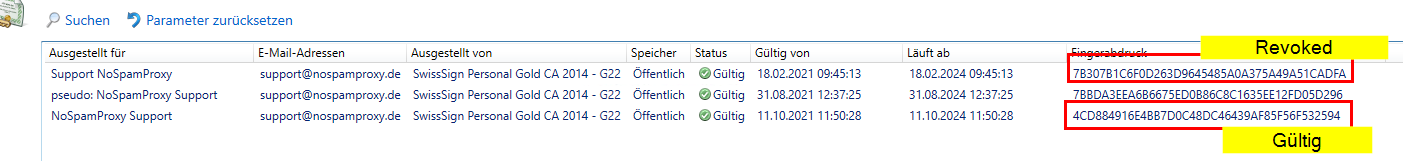

Beide Zertifikate werden mir im NSP und im Windows als gültig angezeigt.

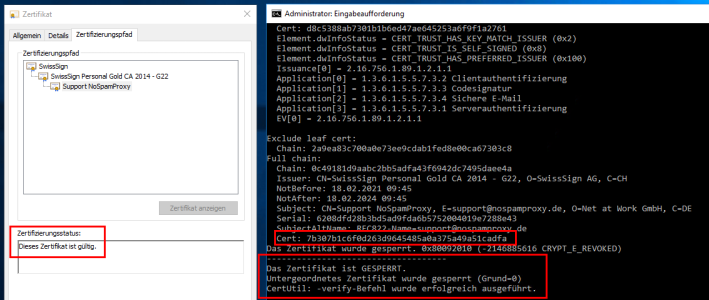

Prüfe ich die Zertifikate per certutil oder Webdienst https://certificate.revocationcheck.com wird mir aber beim ersten korrekt angezeigt, dass es gesperrt/widerrufenen wurde.

Nun wird mir aber bei jeder Mail an den Kunden folgende Meldung ins Eventlog geschrieben:

- SERIALNUMBER=2, E=name@domain.de, usw usw, C=DE (Thumbprint 12345xxxxx, valid from 11.03.2020 15:02:08 to 12.03.2023 00:59:59): Revoked

Anschließend wird zum Verschlüsseln aber das korrekte, gültige Zertifikat verwendet.

Dazu nun 2 fragen:

1) Warum wird das erste Zertifikat von Winodws bzw. vom NSP nicht für ungültig erklärt (basierend auf der CRL)?

2) Wie geht man da im NPS als best practice vor? Das alte Zertifikat selbst entfernen?

Ich kann mir vorstellen, dass sonst das Log ordentlich zugemüllt wrd, wenn sich SMIME in 10-100 Jahren doch mal durchsetzen sollte und deutlich mehr (revoked) Zertifikate umherschwirren.

Beste Grüße

ich habe gerade folgendes Szenario:

- Kunde hat ein SMIME Zertifikat von TeleSec, gültig bis 2023, dieses wurde im Dezember revoked

- Kunde hat ein neues Zertifiklat, gültig bis 2024

Beide Zertifikate werden mir im NSP und im Windows als gültig angezeigt.

Prüfe ich die Zertifikate per certutil oder Webdienst https://certificate.revocationcheck.com wird mir aber beim ersten korrekt angezeigt, dass es gesperrt/widerrufenen wurde.

Nun wird mir aber bei jeder Mail an den Kunden folgende Meldung ins Eventlog geschrieben:

- SERIALNUMBER=2, E=name@domain.de, usw usw, C=DE (Thumbprint 12345xxxxx, valid from 11.03.2020 15:02:08 to 12.03.2023 00:59:59): Revoked

Anschließend wird zum Verschlüsseln aber das korrekte, gültige Zertifikat verwendet.

Dazu nun 2 fragen:

1) Warum wird das erste Zertifikat von Winodws bzw. vom NSP nicht für ungültig erklärt (basierend auf der CRL)?

2) Wie geht man da im NPS als best practice vor? Das alte Zertifikat selbst entfernen?

Ich kann mir vorstellen, dass sonst das Log ordentlich zugemüllt wrd, wenn sich SMIME in 10-100 Jahren doch mal durchsetzen sollte und deutlich mehr (revoked) Zertifikate umherschwirren.

Beste Grüße